宏观看红蓝对抗与渗透测试

宏观看红蓝对抗与渗透测试

文章目录

前言

刚入行不久,对红蓝对抗对概念以及渗透测试的概念都不是特别清楚,也不知道其存在的意义到底是什么,最近看了一些文章,也有了一定自己的理解,在这里做一个简单的总结。

1. 渗透测试为什么要存在

乙方厂商向甲方厂商提供渗透测试服务,说白了就是对其某部分系统进行一个漏洞扫描或者漏洞利用,让甲方厂商知道了自己的核心资产没有足够的安全防护能力,进而购买乙方厂商的安全防护类产品,

通过渗透测试服务来卖安全防护产品,就是渗透测试服务存在的意义。它解决的主要是物理层面的一些防护问题,例如没有防火墙,没有IDS等。

2. 红蓝对抗为什么要存在

渗透测试其实已经存在很多年了,不少甲方厂商也已经购买了乙方的产品,这时候通过卖渗透测试服务来变向卖安全产品的话,整体市场需求量没那么大了,因此红蓝对抗出现了。

渗透测试解决了企业防御中

“装备不足”

的问题,而红蓝对抗企业可以得到

装备的高级使用方法

以及

员工安全意识的提高

等,

解决了企业在防御过程中的策略古板问题,让企业明白不是买了防火墙就万事大吉,你还得购买我们的安全培训课程,学习安全产品的高级使用方法等。

为什么这么说呢?通过渗透测试,客户已经知道了别人能攻击我们是因为我们没有放置防火墙,没有放置IDS,这时候客户会买这些防御装备。红蓝对抗告诉客户,即使你买了好产品,你也得有好的防御策略,并不是说买了防火墙就万事大吉了,即使买了防火墙,别人通过钓鱼邮件照样能够达到入侵的目的。

因此员工需要进行安全培训,比如说密码复杂度,U盘安全,钓鱼邮件安全等等。这些都不一定是硬件层面,而是安全意识层面的东西,再结合已有的防火墙等设备,会让整个企业有更高的安全保障。而且红蓝对抗更加偏实战化,更加接近于真实的黑客入侵,能更深层次的检验企业的防御能力,这也是相比较于普通的渗透测试或者安全服务更有优势的一点。

总的来说,红蓝对抗存在的意义:

- 更贴近于实战、更能检测到企业的纵深防御能力

- 相比较于普通渗透测试而言增加了许多攻击点,这些攻击点可以用来测试员工的安全意识,进而可以向企业卖安全意识培训的课程

- 国家政策的推动

3. 对于整个红蓝对抗事件的总结

整个过程攻击队是在防守队的高度监控下进行的。对于攻击队伍来说,优势在于不用通知防守队伍自己的攻击时间,对防守队伍的检测能力与应急响应能力要求很高。不过对于防守队来说,优势在于其实自己已经知道攻击队要来攻击,只是不知道具体的时间点而已,这时候对攻击队的攻击技术要求也就提高了很多。整体对攻击防守两队的综合能力都会有更高的要求。

3.1 从过程细节来说:

攻击队主要分为两个部分,一个就是web型选手,一个是内网型选手。web型选手精通“打点”,擅长通过web漏洞进行入侵,但容易受到蜜罐的影响。而内网型选手擅长权限维持、横向移动等攻击方式,几乎不受蜜罐的影响,技术高超的内网选手在横向移动的时候也很难被态势感知系统检测到,攻击队主要就是通过这两种队员进行攻击的。防守方做的事情可能主要是应急响应,溯源,攻击反制等,封ip是一种相当常见的对抗攻击队的方法。

其实我认为封ip或者下线不常用的服务器这种防御手段在某种层面上并不是特别有用(但在红蓝对抗的过程中还是很好用的),因为当红蓝对抗结束后,在日常状态下,那些不常用的服务器还是会打开,而且ip封禁也不会这么严格。也就意味着对抗结束后,公司又恢复成了一种脆弱的状态。

3.2 从根本提高安全能力的方法

在业务系统开发时就引入SDL,系统上线后需要进行渗透测试,同时最好引入白盒代码审计,从以往经验来看,白盒测试能够发现很多黑盒测试不能涉及到的安全隐患和漏洞,这也就是产品安全部门的职责。

除了对业务系统的单点安全建设,对于整个企业也需要建立完善的检测和响应体系,引入 之类系统,简单地说,SIEM是一个由多个监视和分析组件组成的安全系统,旨在帮助组织检测和减轻威胁。通过SIEM类系统的帮助,努力对所有安全相关的行为与事件做到可查看、可溯源。

最后,对于企业整体安全体系评估则需要引入红队测试,来具体测试整个安全体系的检测能力和响应能力。

3.2 攻击队成员进攻思路

攻击队的的主要目标就是得分,在最短的时间得最多的分,不是说拿到核心资产最牛逼,而是得分最多的最牛逼。我们可以通过信息收集先得到很多的信息,然后对信息进行分析来找到最容易进攻的资产,接着进行攻击并得分。

3.2.1 信息收集

收集的目标信息主要可以分为四种: 靶标系统信息、ip信息、办公网信息、远程办公系统信息。

1.靶标系统信息

靶标系统一般是关键得分点,我们有必要花精力来了解靶标系统,得到尽量详细的信息。关于靶标系统我们主要收集以下几个信息:

- 服务类型是web还是其他服务

- 是否可以从公网访问

- 位置处于目标内网还是第三方云平台

如果攻击队擅长web,那么第三方云平台可能更容易攻破,如果攻击队擅长内网,可能处于内网的靶标更容易拿下。

2.IP信息收集

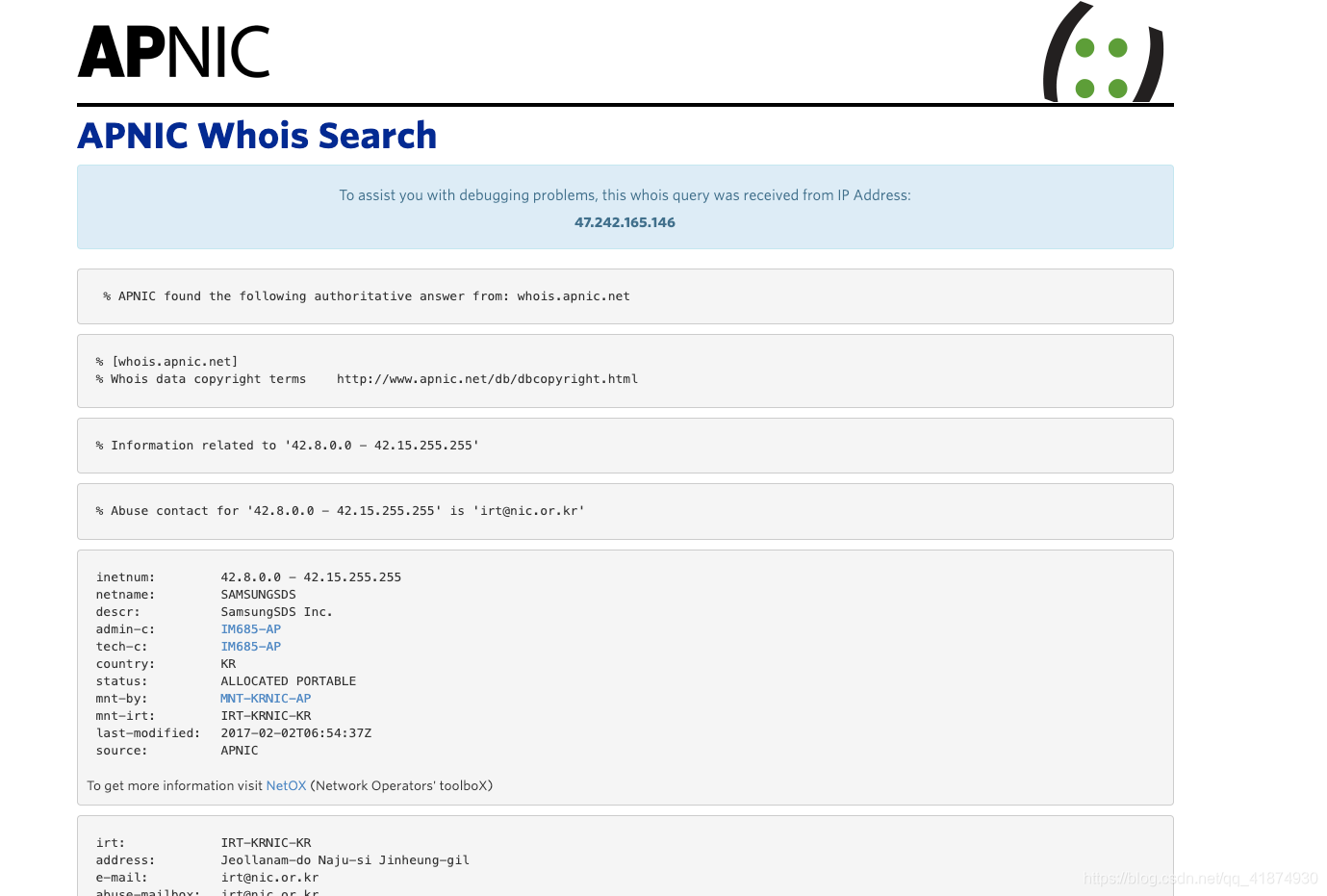

目标所用的IP段是否可以在 上查到是非常关键的信息,因为如果涉及到内网渗透,就得确定所攻击的系统是处于内网中。非目标IP段的系统可能都是托管,就算打下来也进不了内网,没多大意义。

以三星为例,可以在APNIC上查到大量属于三星的IP地址段,重点关注这些段内的服务即可。

3.办公网信息

判断办公网络类型是否是域,如果不是域,看看系统版本是否可以直接用exp来攻击拿shell,如果不能,考虑一下钓鱼,实在不行就放弃吧,工作组环境渗透起来十分复杂且困难。这个信息有时候能够从目标系统开放的服务中看出来,有些对外开放的email就是exchange,那就确定里面是存在域的,还有一些web系统上集成了ad域登录,也能做判断。

4.远程办公系统

远程办公系统主要是指OA系统、VPN、云桌面(华为云、Citrix等)、email、堡垒机等等,这类系统如果没有二次验证,可以用爆破的手段试一试,一般进去了直接就在内网。另外在获取到了员工的登录凭证后,这类系统可以作为一个正向的入口,一般很难被发现。

3.2.2 寻找脆弱资产

靶心系统对外网开放

办公网络为AD域

重要系统登陆口没有二次验证

分公司很多,和集团总部相同,办公网络可能是林结构

对外开放vpn、citrix之类登陆口

办公网段存在对外开放的web系统

当然不同团队的技术特长都不一样,需要根据自身的技术能力来判断,上述只作为参考。

3.3 防守队成员防守思路

3.3.1 边界部署防御设备

部署防火墙、IDS等设备。

3.3.2 终端检测与防御

安装杀毒软件,可以尝试同时安装多个杀毒软件

对安全软件的主控端注意防护,国内某安全软件的推送功能对推送文件没有任何检验,可以直接推送恶意软件,使用这个功能可以直接打穿内网。之前也爆出过赛门铁克管理端远程代码执行之类的漏洞,一定要多加注意,不要因为安全软件自身导致内网被渗透。

防御横向移动

关注危险端口的访问,例如smb端口,还有

新启动进程的父子关系。安全日志分析

重点分析一些红队所使用的横向移动技术会触发的安全日志或应用日志,另外还要关注敏感账户的登录和变更日志,敏感用户的任何异常行为都不要放过。

进程白名单

这个需要对业务系统非常熟悉,才能确定业务服务器上的白名单程序列表,稍有不慎会导致业务系统不可用。不过这招对红队杀伤力很大,如果红队贸然在服务器上运行了白名单之外的程序,蓝队利用日志分析系统能很快定位出被攻破的服务器。

3.3.3 安全意识培训

让员工了解钓鱼邮件,恶意U盘等相关信息,减少被钓鱼的可能性。

3.3.4 双因素认证

在重要的系统例如oa、vpn等登陆的时候使用双因子认证,主要用来防御暴力破解。

3.3.5 态势感知

态势感知系统会在宏观的角度显示当前正在发生的攻击事情,并给出初步的黑客画像,这个东西主要是给攻防演戏的指挥者看的,方便其进行大局上宏观角度的人员调度与工作安排,态势感知系统本身没有防御能力。