网络空间安全概论课程笔记及心得3

《网络空间安全概论》课程笔记及心得(3)

《网络空间安全概论》课程笔记及心得(3)

第五章 网络攻防技术

1.信息收集技术

·网络踩点( Footprinting)

了解攻击目标的隐私信息、网络环境和信息安全状况。根据踩点结果,攻击者寻找出攻击目标可能存在的薄弱环节。

在入侵一个目标系统之前,必须了解目标系统可能存在的:

管理上的安全缺陷和漏洞、网络协议安全缺陷与漏洞、系统安全缺陷与漏洞;

在入侵实施过程中,还需要进一步掌握:

目标网络的内部拓扑结构、目标系统与外部网的连接方式与链路路径、防火墙的端口过滤与访问控制配置、使用的身份认证与访问控制。

攻击者可以根据收集的信息,判断目标系统的安全状态,从而寻求有效的入侵方式。攻击者收集的信息越多,就越利于实施入侵;

而随着入侵的深入,攻击者就能掌握更多的信息。

网络踩点常用手段:

Google Hacking,Whois服务,DNS查询

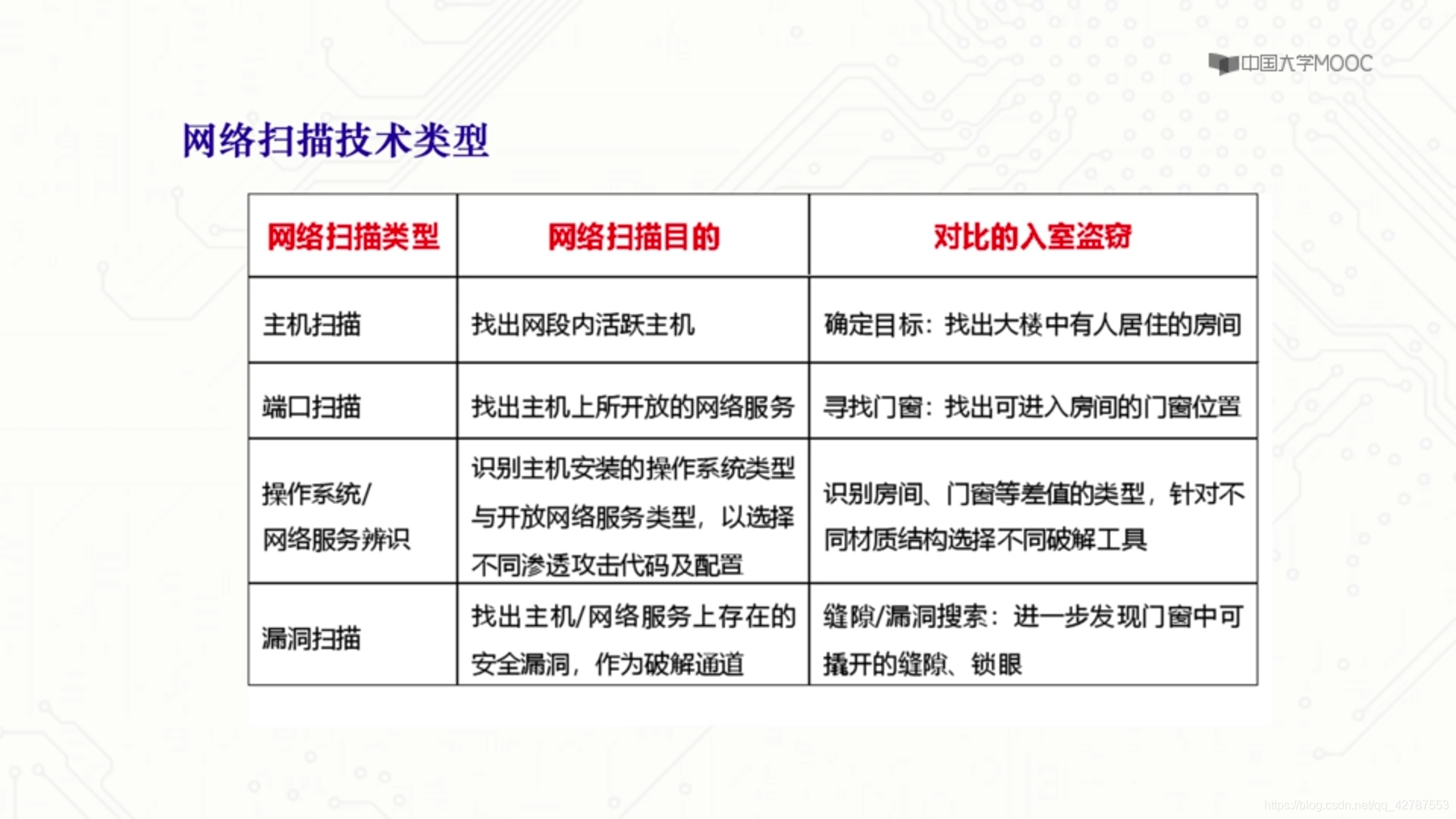

·网络扫描

常见的扫描技术:

ICMP Ping扫描,端口扫描,TCP ACK Ping扫描,TCP SYN Ping扫描,UDP Ping扫描。

2.端口扫描防范措施

①端口扫描的监测

网络入侵检测系统如 Snort。

②端口扫描的预防

开启防火墙

禁用所有不必要的服务

UNIX:/etc/inetd. con

③端口扫描的预防

开启防火墙,禁用所有不必要的服务,EUNIX: /etc/inetd. conf,Win32:控制面板/服务

信息收集的必要性及内容:

攻防对抗博弈,中对敌方信息的掌握是关键。

·网络查点

3.WINDOWS系统渗透基础

4.internet协议安全问题

5.基本的Web安全问题

6.社会工程学攻击

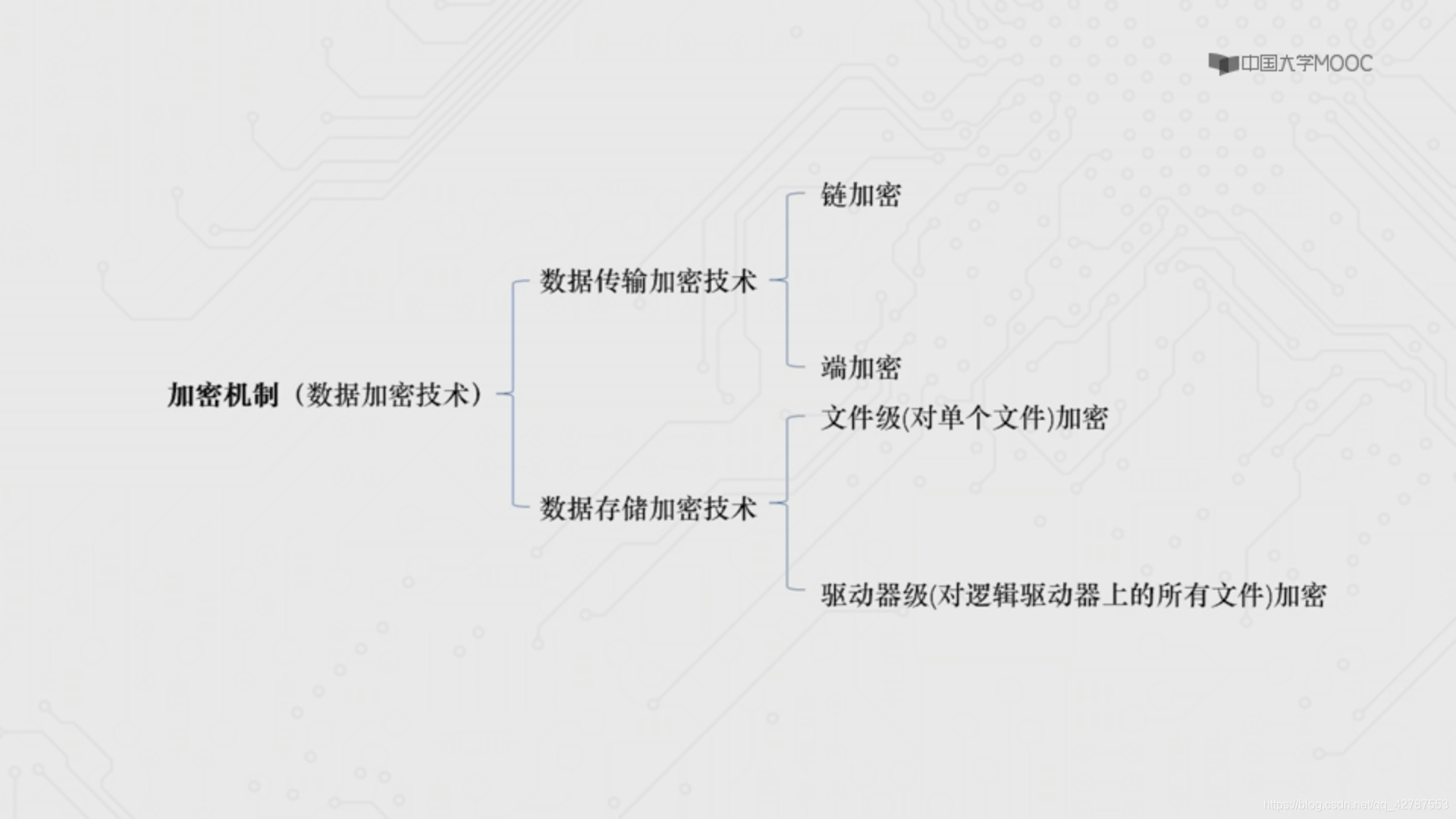

加密机制功能(机密性,鉴别性,完整性)

第六章 恶意代码及防护

主要包括恶意程序概述,病毒与蠕虫,木马与网页木马,僵尸网络与后门,网络钓鱼与安卓恶意软件。

第七章 操作系统安全

大概讲了关于操作系统面临的安全威胁,操作系统的安全脆弱性,操作系统中的安全基本概念,操作系统安全策略与安全基本模型,操作系统安全机制等。

1.WINDOWS操作系统安全分析:

主要是封闭式安全设计与管理模式

从应用程序开发、安装、运行,到系统管理、系统防护等

几乎所有的环节,都需要得到苹果系统的严格授权,系统对运

行中的软件进行强制性安全审查和权限管理,用户和第三方均

不能参与系统安全管理。

2.安卓操作系统安全分析:

Android系统安全存在的不足

①开放模式带来的脆弱性

②权限许可机制的问题