两款知名国产前端开源项目被投毒

目录

两款知名国产前端开源项目被“投毒”

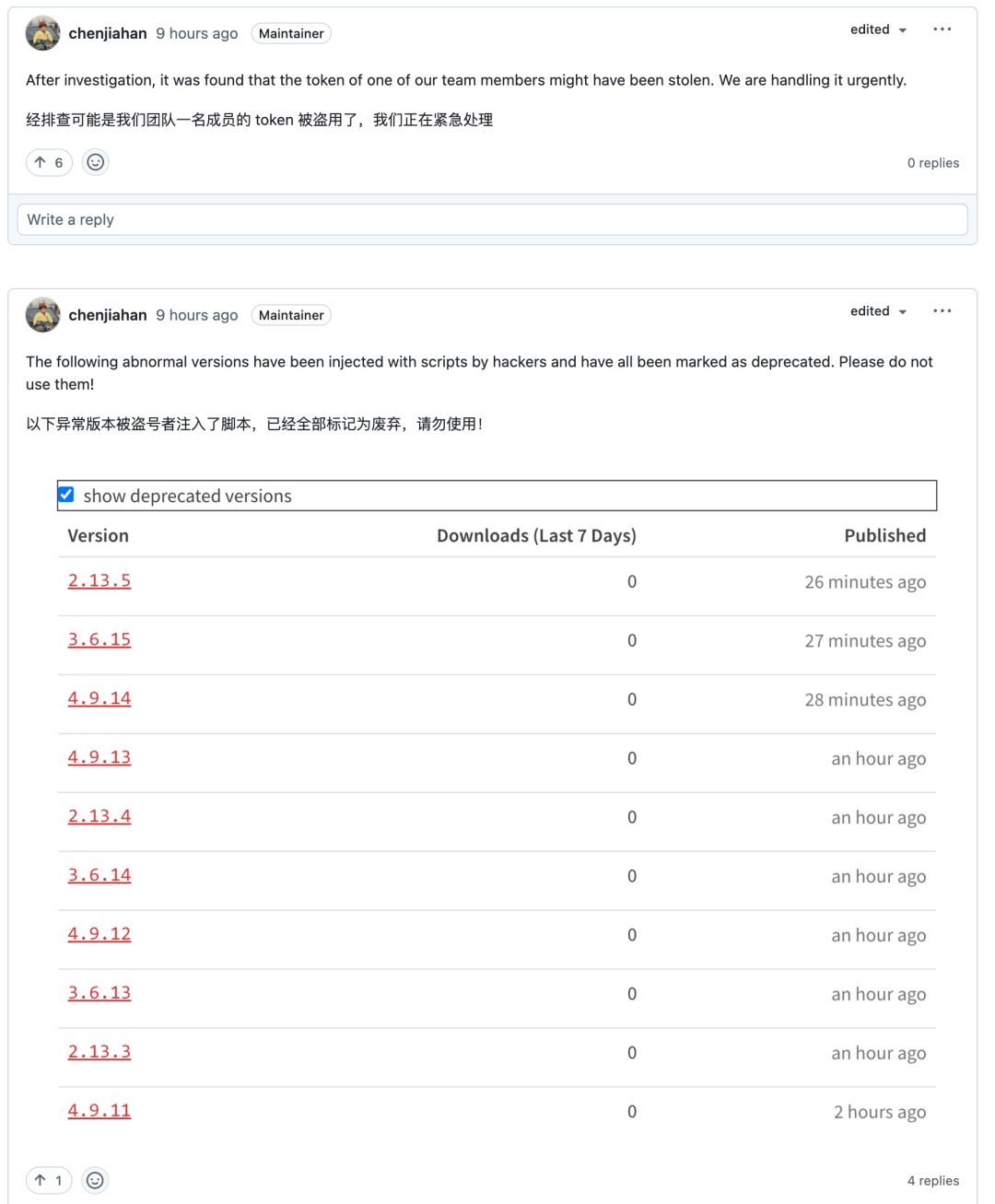

前端社区爆发了一起严重的供应链投毒事件——有赞开源组件库 Vant 和字节开源前端打包工具 Rspack 的多个版本被植入了恶意代码。

12 月 19 日,Vant 维护者在 GitHub 发布公告称, 因团队成员的 npm token 被盗用,盗号者向多个版本注入了恶意脚本代码,并发布至 npm 仓库 。

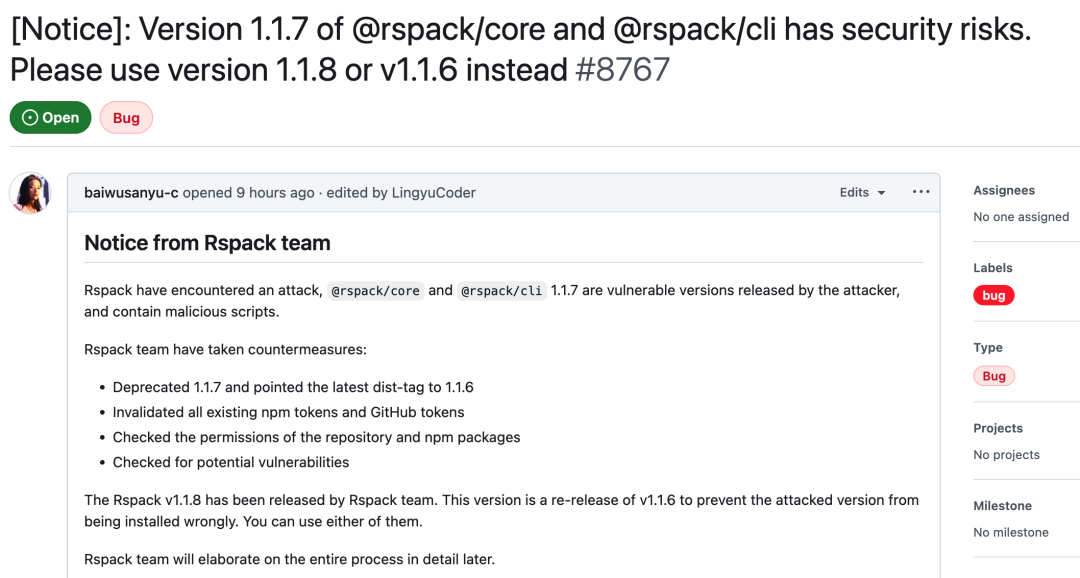

受此次攻击影响,盗号者进一步拿到了同个 GitHub 组织下另一名 Rspack 维护者的 npm token,并发布了带有相同恶意代码的

Rspack 1.1.7

版本。

Rspack 团队知释后在一小时内完成该版本的废弃处理,并发布了 1.1.8 修复版本。

目前相关 token 已经全部清理。

两个开源项目均已发布了修复版本:

Vant 受影响版本:

4.9.11 - 4.9.14

3.6.13 - 3.6.15

2.13.3 - 2.13.5

安全版本:

4.9.15

3.6.16

2.13.6

Rspack 受影响版本:

@rspack/core: 1.1.7

@rspack/cli: 1.1.7

安全版本:

1.1.8

恶意行为详情

在受影响的版本中,恶意代码会在 Linux 系统上下载并运行名为 vant_helper 的挖矿程序,并利用攻击者指定的钱包地址进行门罗币挖矿。

另外攻击者不仅仅是通过安装脚本来运行挖矿程序,他们还针对用户的云服务凭据进行了窃取,包括 /.aliyun/config.json、 /.hcloud/config.json 以及 ~/.tccli/default.credential 文件中的敏感信息。

这些信息被发送到一个位于 80.78.28.72 的攻击者控制服务器。