网络安全-信息收集

网络安全-信息收集

1.信息收集概览:

信息收集在网络安全中至关重要,旨在通过多种技术和方法收集、分析和理解网络威胁的信息,以保护系统和网络免受攻击。信息收集的主要类型包括技术信息、战术信息、操作信息和战略信息。方法上,常用开放源情报(OSINT)、网络流量分析、恶意软件分析和漏洞扫描等。工具方面,有开源工具如Wireshark和Metasploit,以及商业工具如FireEye和CrowdStrike。通过这些手段,安全团队可以提前发现潜在威胁,评估系统脆弱性,制定和调整安全策略,并在发生攻击后追踪溯源,提高整体防御能力。

2.域名信息收集

2.1域名定义

域名(Domain Name),又称网域,是由一串用点分隔的名字组成的Internet上某一台计算机或计算机组的名称,用于在数据传输时对计算机的定位标识。

2.2域名与IP地址

当我们访问一个网址时,我们既可以通过它的域名进行访问,也可以通过直接输入它的服务器的IP地址进行访问,那么为什么我们大多数都是用的域名而不是用IP地址呢?

这是因为IP地址不方便记忆,且不能显示地址组织的名称和性质。因此人们设计出了域名,并通过网域名称系统(DNS,Domain Name System)来将域名和IP地址相互映射,使人更方便地访问互联网,而不用去记住能够被机器直接读取的IP地址数串。

就比方当我们访问www.baidu.com这个域名时,我们的电脑会向DNS服务器查询百度的IP地址。找到IP地址后,我们就能通过该IP地址访问百度。输入网址实际上是通过IP地址访问服务器的过程,只不过域名到IP地址的转换被隐藏了,使我们感知不到。

2.3收集域名信息

当我们需要对一个网站进行渗透测试时,我们需要用到大量的信息。因此收集这些网站的信息是一件极其重要的事。

2.3.1 Whois查询

whois是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。不同域名后缀的whois信息需要到不同的whois数据库查询。

查询接口:

在Kali Linux中可以使用命令查询Whois。

whois 目标网址阿里云Whois查询网站

Kali Linux中的Whois查询

2.3.2 ICP备案查询

ICP(Internet Content Provider)即为网络内容服务商,即向广大用户综合提供互联网信息业务和增值业务的电信运营商。其必须具备的证书即为ICP证。ICP证是指各地通信管理部门核发的《中华人民共和国电信与信息服务业务经营许可证》。根据《互联网信息服务管理办法》指出互联网信息服务分为经营性和非经营性两类。国家对经营 性互联网信息服务实行许可制度;对非经营性互联网信息服务实行备案制度。未取得许可或 者未履行备案手续的,不得从事互联网信息服务。对于国内网站,我们可以通过查询ICP来得到相应的信息。

查询接口:

2.3.3 收集子域名

查询接口:

3.IP地址收集

3.1 Netdiscover工具

Netdiscover通过ARP扫描发现活动主机,可以通过主动和被动两种模式进行ARP扫描。在主动模式下,它将发送ARP请求并等待响应。在被动模式下,它将监听网络上的ARP流量,并显示活动主机的IP地址和MAC地址。

要使用netdiscover,请打开终端并输入以下命令:

主动模式 sudo netdiscover -i eth0 -r 10.3.0.0/24

被动模式 sudo netdiscover -i eth0 -p

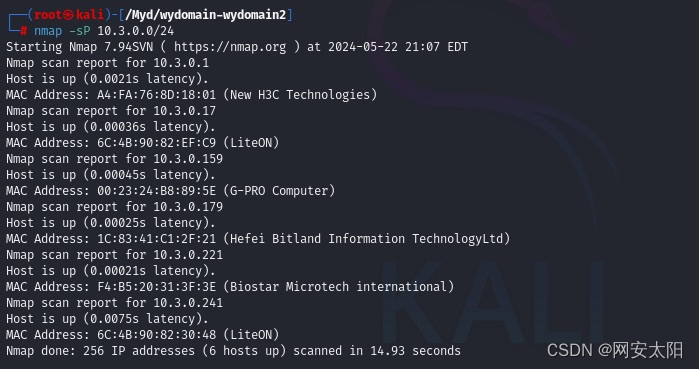

3.2 Nmap 工具

Nmap是一种网络探测和安全审核工具,可用于扫描主机和服务,查找漏洞和安全漏洞。

假如我要扫描192.168.45.0/24这个网段我可以使用下面的命令查看存活主机

nmap -sP 10.3.0.0/24

3.3 Arp-Scan

Arp-Scan是一种基于ARP协议的网络扫描工具,可以快速扫描整个网段并显示活动主机的IP地址和MAC地址。终端输入以下命令扫描当前网络。

sudo arp-scan -l

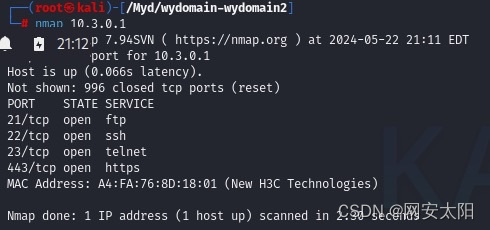

4.端口信息收集

4.1 Nmap 工具

nmap 目标IP

4.2 御剑扫描

安装地址:

5.CMS指纹识别

5.1 Web网站在线查询

查询接口:

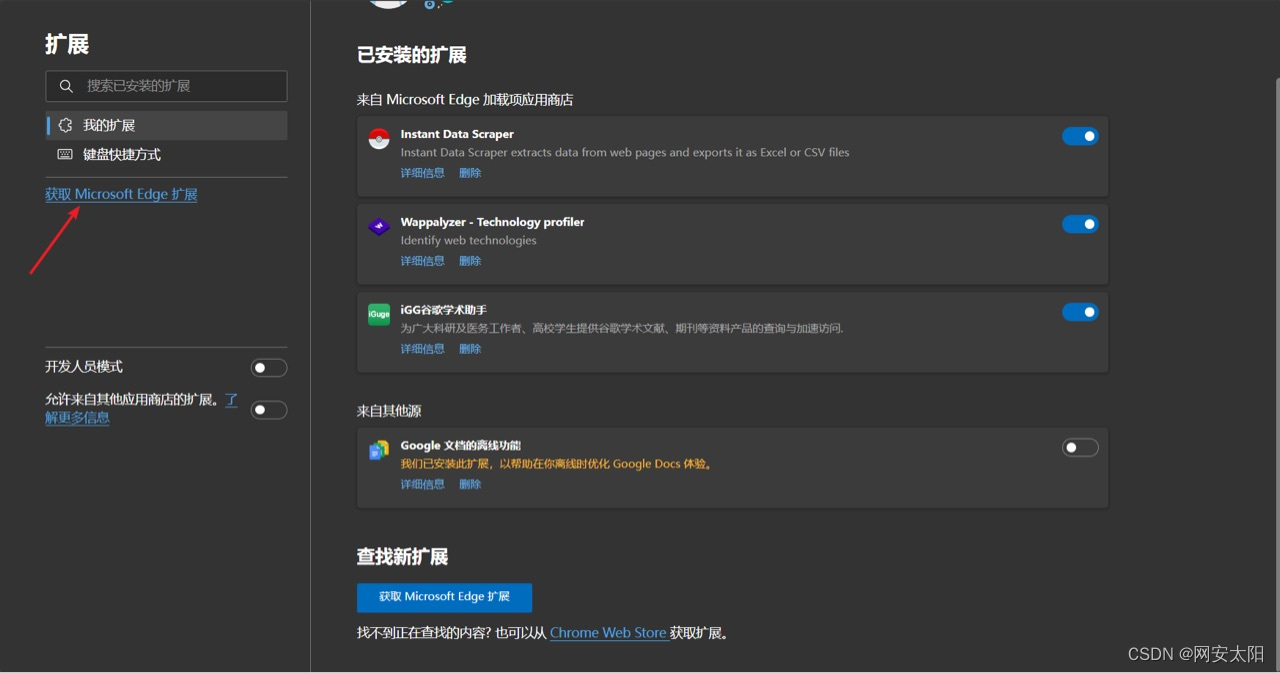

5.2 Wappalyzer

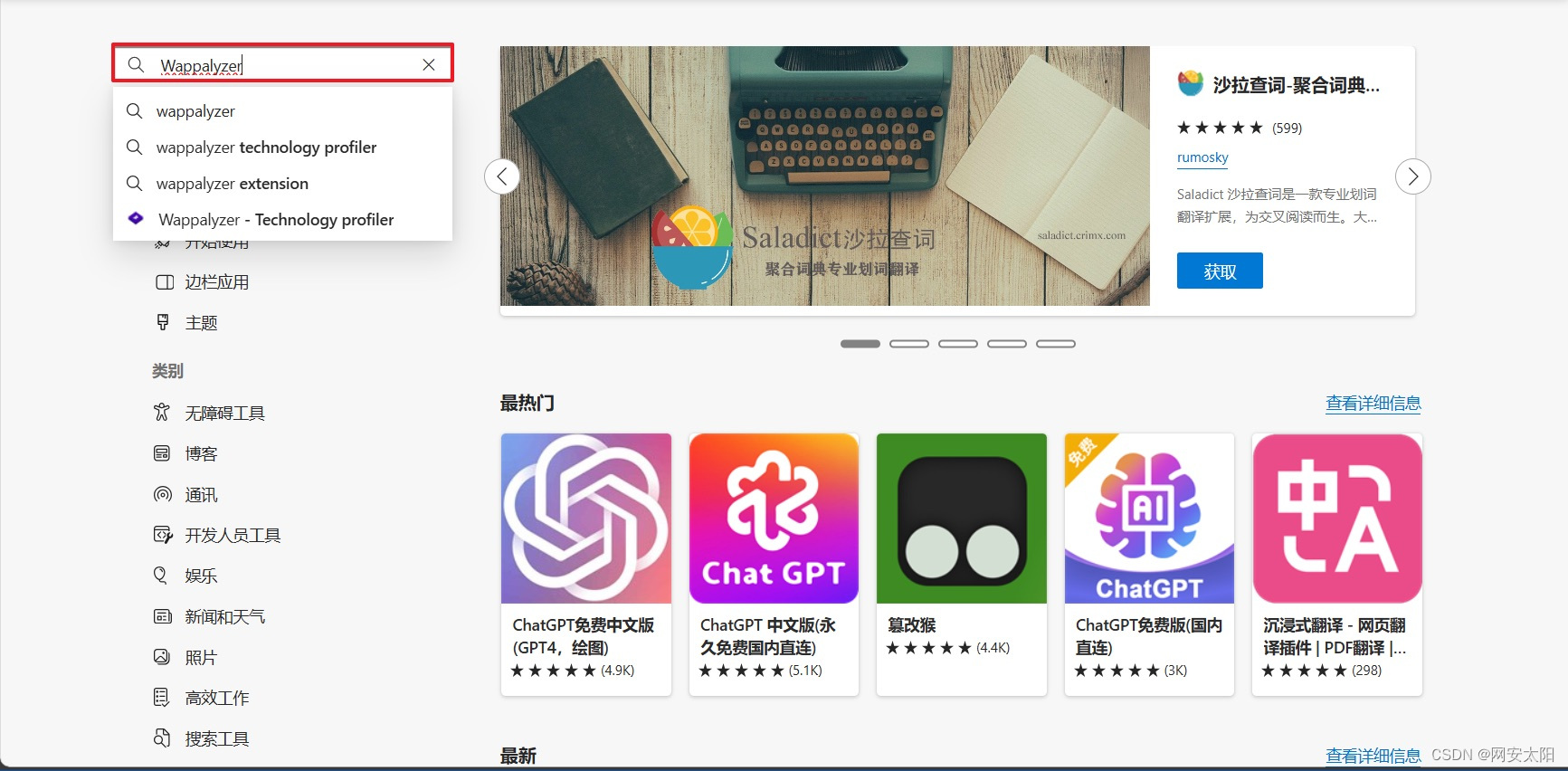

1. 找到浏览器的扩展,每个浏览器都不一样,具体可以上网搜索,这里以Edge浏览器做示范。

- 搜索Wappalyzer

3. 获取

4. 添加扩展应用

5. 在工具栏中显示

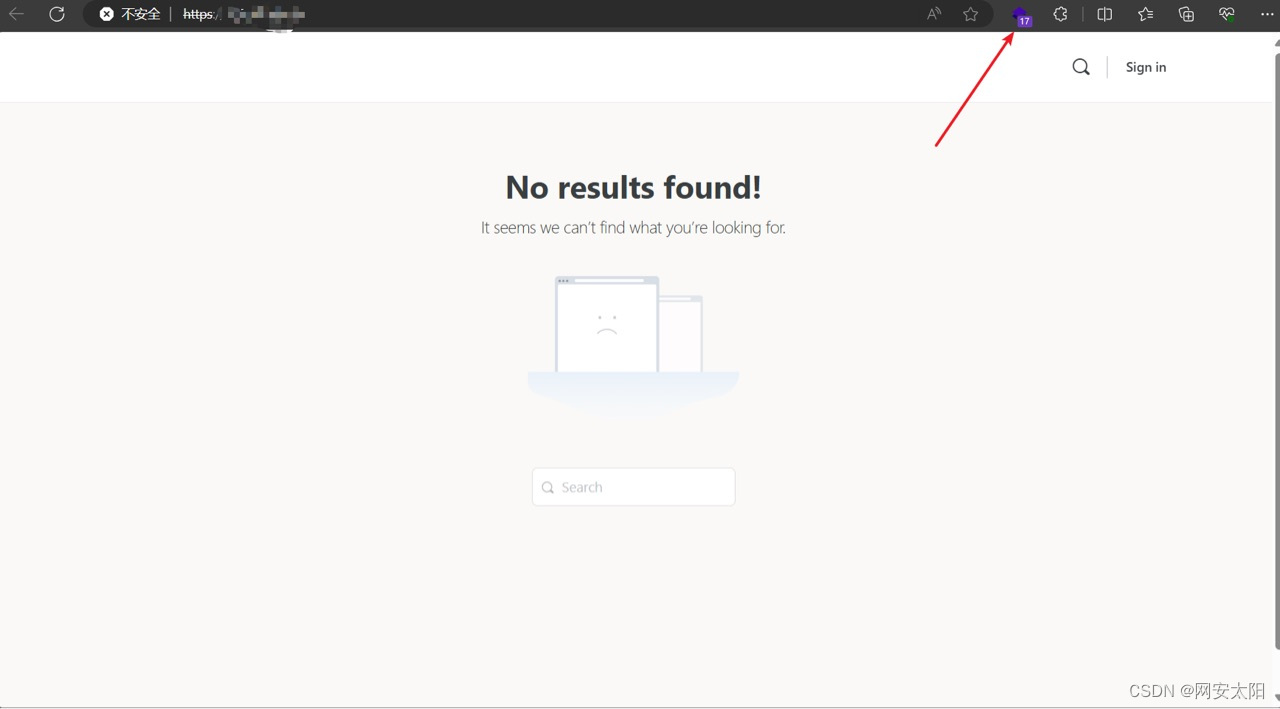

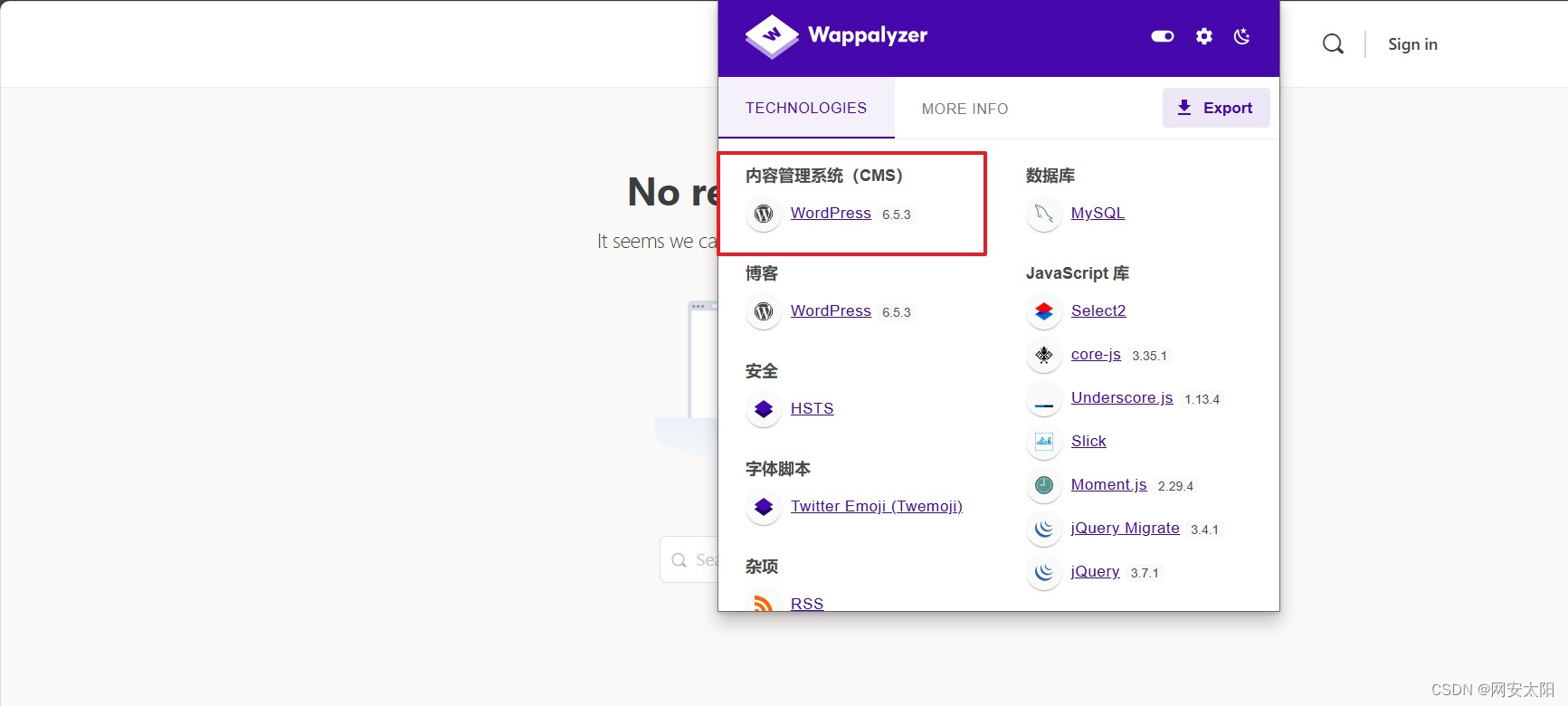

6. 找到一个网站点击Wappalyzer图标

7. 得到CMS信息

6.搜索引擎收集信息

6.1 Google Dorks

用于通过搜索引擎(例如 Google)查找特定信息。 这些搜索字符串,也称为“Google dorks”或简称为“dorks”,允许用户执行更高级和更精确的搜索 发现通过常规搜索无法轻松访问的隐藏或敏感信息.

Google Dorks 的一些例子是:

标题:允许您搜索网页标题中的关键字。 例如,“intitle:你好”将显示所有标题中包含“你好”一词的页面。

在网页的 URL 中寻找关键字。 例如,“inurl:admin”将显示其 URL 中包含单词“admin”的所有页面。

| GOOGLE DORK 示例 |

| 标题:“关键字” |

| inurl:“关键字” |

| 文件类型:“文件类型” |

| 网站:“domain.com” |

| 缓存:“网址” |

| 链接:“网址” |

| 文本:“你好” |

| 正文:“你好” |

| 输入网址:“login.php” |

| 标题:“你好” |

| intext:“机密信息” |

| intitle:”密码文件” |

| 文件类型:docx“机密” |

| inurl:”file.pdf” intext:”社会安全号码” |

| inurl:“备份”分机:sql |

| intitle:”目录索引” |

| 网站:domain.com“登录” |

| site:domain.com “索引” |

| site:domain.com intitle:”密码文件” |

| site:domain.com ext:php intext:”SQL error” |

| site:domain.com inurl:”admin” |

| 网站:domain.com 文件类型:pdf |

| allinurl:“关键字” |

| allintext:“关键字” |

| 相关:domain.com |

| 信息:domain.com |

| 定义:“术语” |

| 电话簿:“联系人姓名” |

7.网络空间测绘

因此,如何将地理空间、社会空间、网络空间相互映射,将虚拟、动态的网络空间绘制成一幅动态、实时、有效的网络空间地图,为决策者提供有价值的战略情报信息,支撑全网态势感知、挂图作战、全网侦察、攻击/刺探效果评估等用途,已成为网络安全领域中的一项重要的先行工作。首先要做的就是了解网络,即网络空间测绘技术。

7.1 FOFA

FOFA是华顺信安推出的一款功能强大的网络空间搜索引擎,能快速帮助用户定位和发现互联网上的目标,是发现全球范围内网络资产的重要来源。它能通过关键字、IP地址、端口号、协议等多种方式进行搜索,搜索结果包括设备的基本信息、端口信息、服务信息等。

网站:

FOFA语法

1. ip=“目标IP” ——搜索指定IP

2. title=“指定搜索标题” ——搜索标题为特定内容

3. body=“指定搜索正文内容” ——搜索正文中含有为特定内容

4. host=“url中含有的内容” ——搜索url中含有为特定内容

5. port=“搜索的端口” ——搜索具体端口

6. 与"&&"

比如:host=“login”&&title=“登录”

7.2 ZoomEye

ZoomEye(中文名:钟馗之眼)是一款专注于网络设备和物联网设备搜索的搜索引擎。它提供了一种通过互联网上的设备进行搜索的方式,使用户能够发现和分析各种连接到互联网的设备,包括服务器、路由器、摄像头、数据库等。ZoomEye 主要用于网络侦查、漏洞发现和网络安全研究。

网站:

ZoomEye语法

app:组件名

| app:组件名 |

| ver:组件版本 |

| site:网站域名 |

| os:操作系统 |

| title:页面标题 |

| keywords:页面关键字 |

| desc:页面说明 |

| headers:请求头部 |

| country:国家或者地区代码 |

| city:城市名称 |

| ip:IP地址 |

| org:组织机构 |

| asn:自治系统号 |

8.Web目录扫描

Web目录扫描是网络安全中的一种技术,用于识别和评估Web服务器上存在的目录和文件。攻击者使用Web目录扫描工具来发现潜在的漏洞和敏感信息,如配置文件、备份文件和未受保护的管理界面。这些信息可能被用于进一步的攻击,如目录遍历、文件包含漏洞和权限提升。

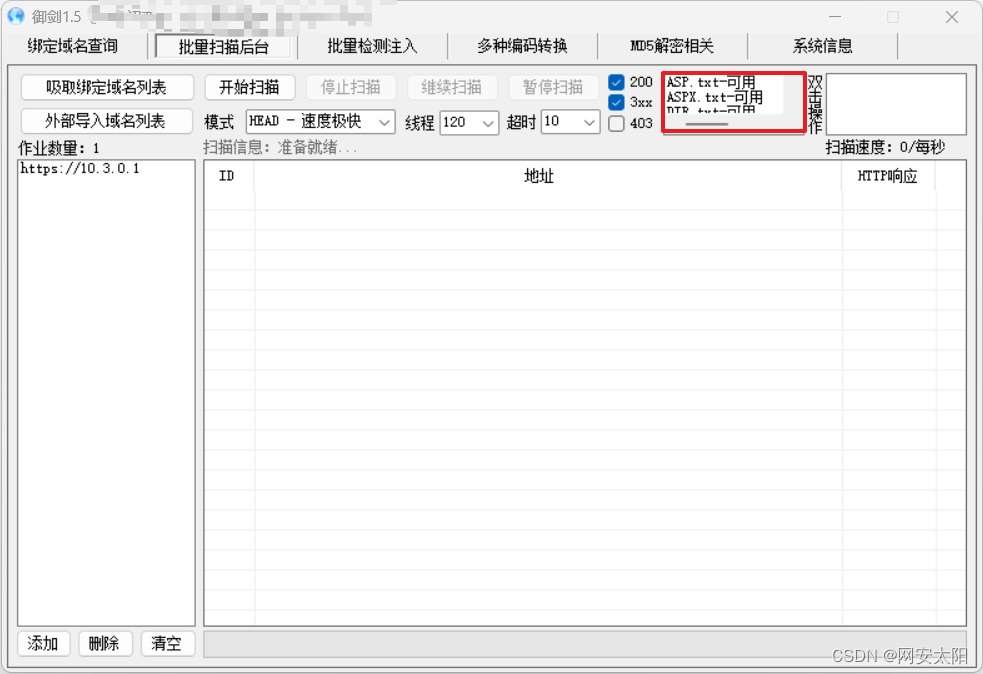

8.1 御剑

御剑是一款目录探测工具,同样可以用于扫描备份文件,操作很简单,打开软件输入网址扫描即可。

1.点击添加

2.输入目标网址后点确定

3.双击选择字典

4.开始扫描

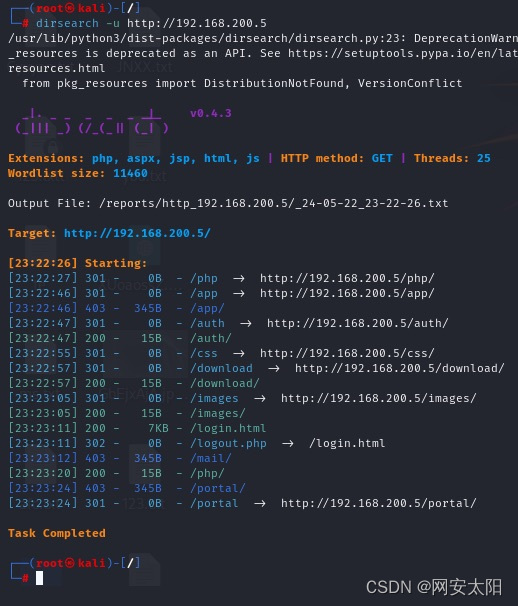

8.2 Dirsearch

dirsearch是一个基于python3的命令行工具,常用于暴力扫描页面结构,包括网页中的目录和文件。

输入以下代码即可进行扫描

dirsearch -u 目标网址