微信小程序渗透测试微信小程序抓包及反编译通杀方法,附漏洞挖掘案例

【微信小程序渗透测试】微信小程序抓包及反编译通杀方法,附漏洞挖掘案例

一、微信小程序抓包通杀方法

微信PC端+ Proxifier + burp

burp设置

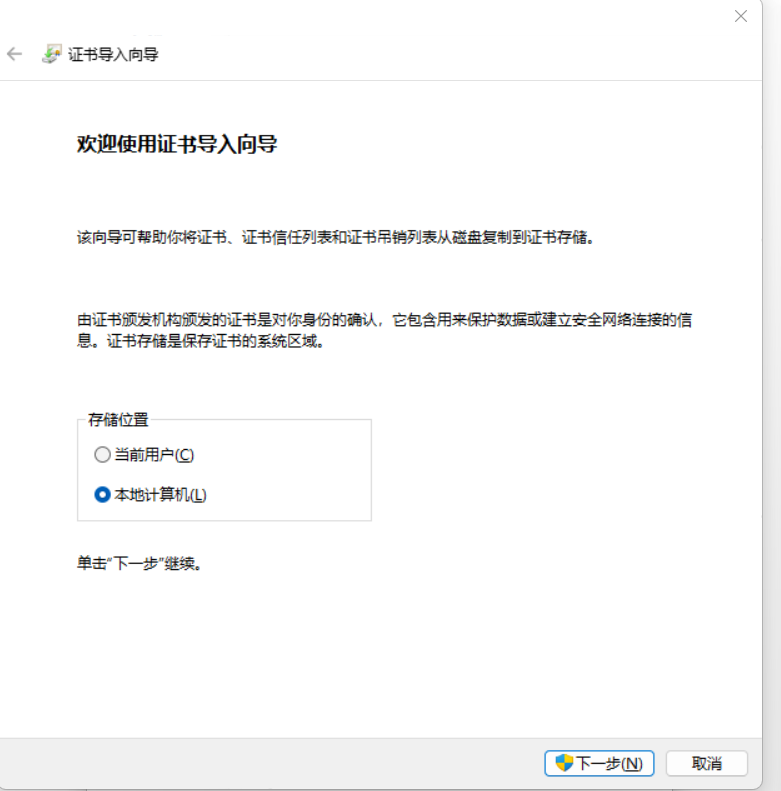

监听本地8080端口,导出证书,双击并安装在本地计算机上

双击安装

选择本地计算机

Proxifier 设置

设置代理,将抓包流量转发到本地8080端口

点击配置文件->代理服务器->添加 ,设置如下:

设置代理规则,抓取小程序数据包

点击配置文件 -> 代理规则 -> 添加 -> 在应用程序中填写小程序的进程 WeChatAppEx.exe ,设置如下:

然后点击微信小程序,就可以开始抓包了。

二、实战

比如某小程序抓包,一看这数据包,一整狂喜,连cookies都没有

针对数据包中提交的几个参数进行爆破 (wxs_id和submit_status参数)

可以看出遍历出了很多信息

三、小程序反编译

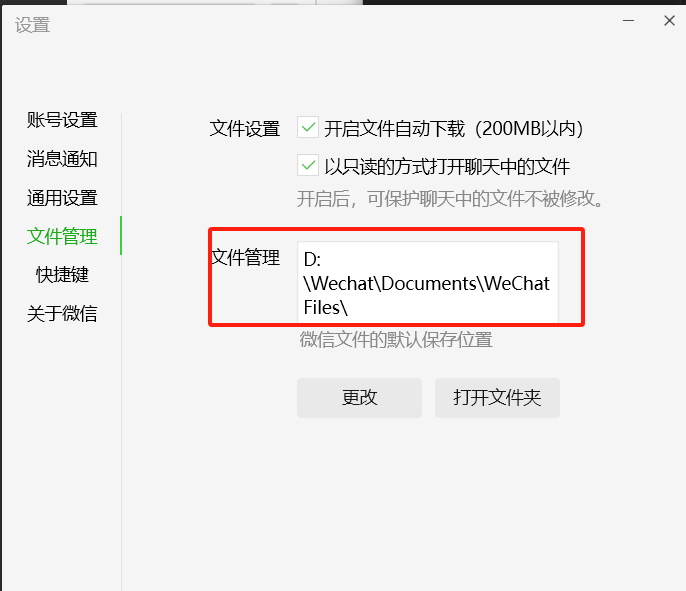

搜先找到微信小程序源码存储位置:

打开PC版微信设置

找到文件管理,查看微信文件存储位置,打开文件夹

然后进入其上一级目录,WeChat Files目录,找到Applet目录

该目录下 wx开头的就是小程序文件夹

我们可以通过最新的修改日期,找到我们刚刚打开的小程序。

为了方便反编译找到小程序,建议打开小程序之前,把这些文件全部删除,然后重新加载测试的小程序。

开始反编译

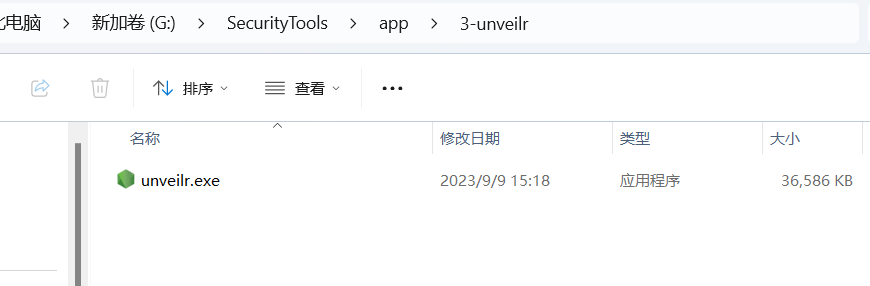

工具:

反编译工具:unveilr (网上已经下载不到了,下载方式见文末)

小程序源码查看工具:微信开发者工具 (官方可下载,直接百度搜索)

将unveilr 解压,然后在当前目录打开cmd

unverilr 使用参数如下:

反编译方法,找到要反编译的文件夹

直接输入命令

unveilr "路径"

反编译成功后,会在当前目录下生成一个 APP文件夹,这里面就是小程序源码

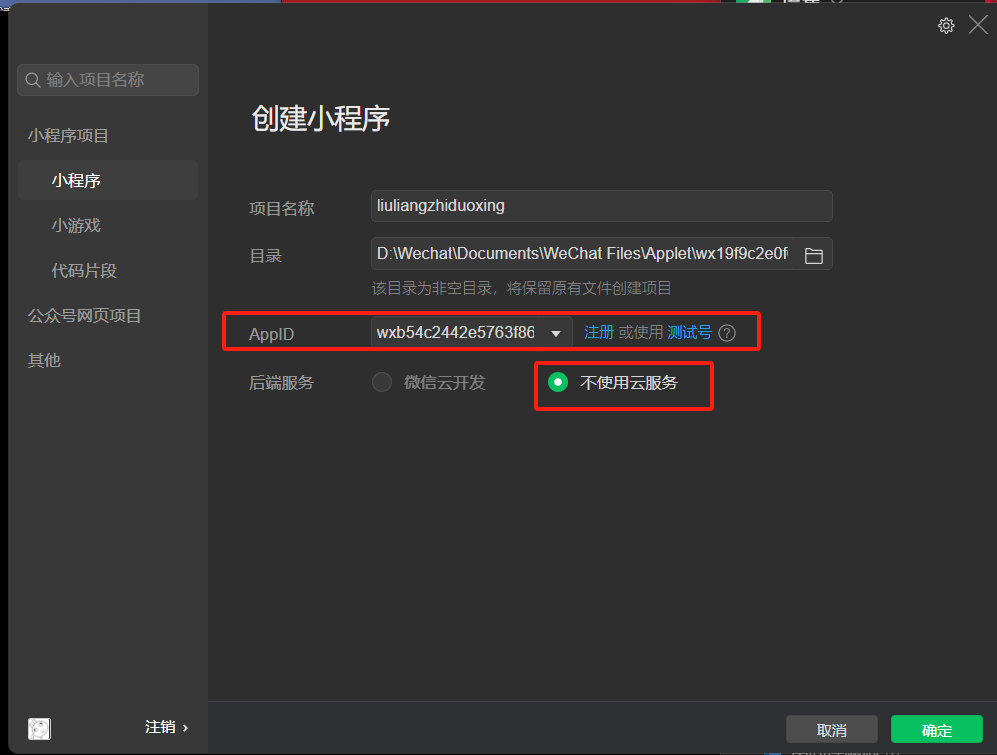

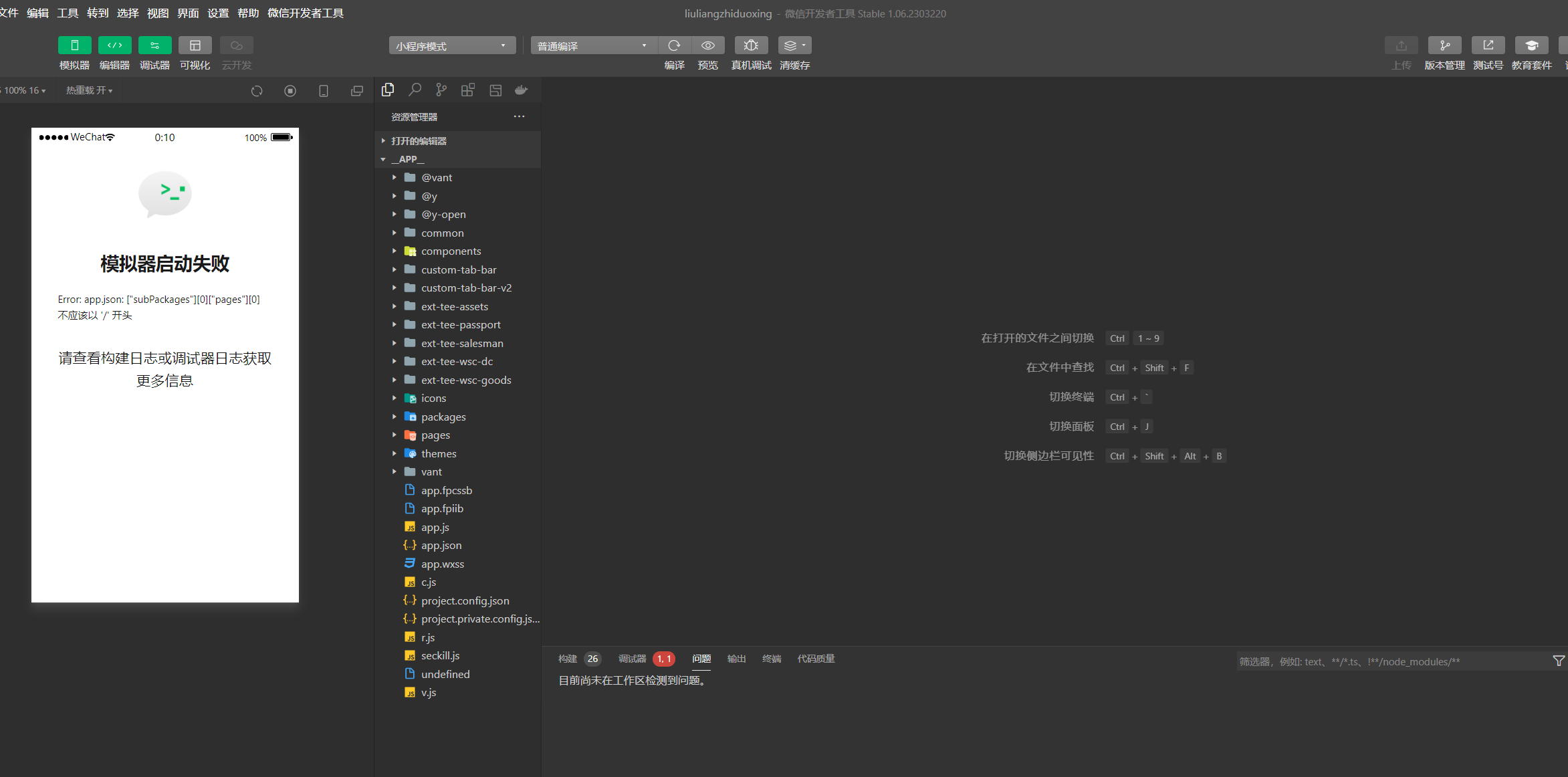

然后使用微信小程序开发者工具打开

选择小程序 –> 导入

导入时候,选择不使用云服务, AppID 可点击测试号,自动获取。

然后选择信任并运行

一般我们会看js文件和json文件,js文件包含小程序调用的JS文件。 json文件包含小程序的路径,一般可以用来测试未授权访问。

到这里反编译就算结束了,反编译出来的源码,其实就类似web渗透过程中,找前端源码一样。

反编译简单小案例

反编译源码,导入微信开发者工具后,在全局搜索匹配关键字,找到OSS信息泄露

利用OSS连接客户端连接

除了这些简单的,还有对某些参数进行逆向,破解加密算法后获取到一些敏感信息。

文中涉及工具 Proxifier、unverilr 关注微信公众号 网络安全透视镜 回复:20231229 获取 。