在python中运行Wireshark抓包并保存

在python中运行Wireshark抓包并保存

在这篇博文中,我将详细介绍如何在Python中运行Wireshark进行抓包并保存数据。Wireshark是一款功能强大的网络协议分析工具,能够捕获网络中的数据包并对其进行详细分析。对于网络安全分析与故障排查来说,抓包是必不可少的手段。本博文将涵盖协议背景、抓包方法、报文结构、交互过程、安全分析及扩展阅读这几个部分。

协议背景

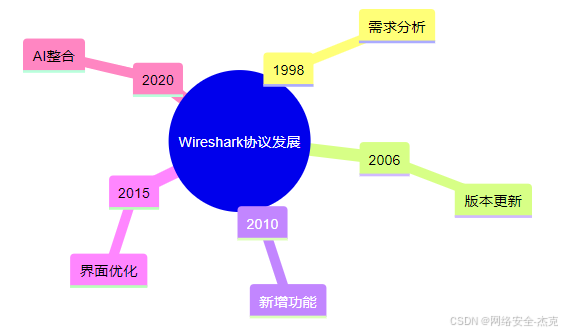

Wireshark最初由Gerald Combs于1998年发布,旨在提供一种开放而强大的网络协议分析工具。随着网络技术的发展,Wireshark不断更新以支持新的网络协议和功能。以下是Wireshark发展历程的时间轴:

1998"Wireshark发布"2006"Wireshark更名"2010"新增对IPv6的支持"2015"用户界面优化"2020"引入AI分析功能"Wireshark发展时间轴

在当今各类网络安全事件频发的背景下,了解网络协议的细节,进行有效的抓包与分析,是网络安全专家必备的技能。

Wireshark协议发展关系图

WiresharkstringnamestringversionProtocolsstringnamestringdescriptionsupports

抓包方法

在Python中执行Wireshark抓包可以通过调用系统命令来实现。我们需要用到

subprocess

模块来执行Wireshark命令,同时使用BPF(Berkeley Packet Filter)进行数据包过滤以提高抓包效率。

flowchart TD

A[开始] --> B{是否安装Wireshark?}

B --|是|--> C[配置抓包过滤表达式]

B --|否|--> D[安装Wireshark]

C --> E[编写Python脚本]

E --> F[使用subprocess运行Wireshark]

F --> G[抓取数据保存到文件]

G --> H[结束]以下是进行抓包的示例代码:

import subprocess

def start_capture(interface, filter_expression, output_file):

command = [

"dumpcap", # 使用Dumpcap命令

"-i", interface, # 指定网络接口

"-f", filter_expression, # 指定BPF过滤表达式

"-w", output_file # 输出到文件

]

subprocess.run(command)

# 示例:在eth0接口抓包,保存为capture.pcap,过滤HTTP流量

start_capture("eth0", "tcp port 80", "capture.pcap")报文结构

Wireshark通过解析网络数据包的协议头来实现其分析功能。数据包的结构通常包括以下字段:

| 字段名 | 位偏移 | 长度 | 描述 |

|---|---|---|---|

| 源IP | 12 | 32 | 数据包源地址 |

| 目的IP | 16 | 32 | 数据包目的地址 |

| 源端口 | 20 | 16 | 源端口号 |

| 目的端口 | 22 | 16 | 目的端口号 |

| 协议 | 9 | 8 | 使用的协议类型 |

报文头的位偏移可通过以下公式进行计算:

\text{offset} = \text{header.length} + \text{field.position}offset=header.length+field.position

交互过程

在TCP协议中,数据传输的建立通过三次握手过程完成。在此过程中,双方会进行序列号的交换,以确保数据的可靠传输。以下是TCP三次握手的时序图:

ServerClientServerClientSYNSYN-ACKACK

交互的状态图展示了TCP连接的不同状态:

CLOSEDLISTENSYN_RCVDESTABLISHEDFIN_WAIT_1

以下是TCP连接时间的甘特图,展示了连接的建立时间和生命周期。

2023-10-012024-01-012024-04-012024-07-012024-10-012025-01-01SYNSYN-ACKData TransferFINACKACK连接建立数据传输连接关闭TCP连接建立及生命周期

安全分析

在网络安全中,抓包也可以被用作攻击手段。攻击者可以利用抓包工具捕获敏感数据,执行各种攻击。以下是一些常见的漏洞及其CVE详情:

| CVE编号 | 漏洞类型 | 描述 |

|---|---|---|

| CVE-2020-13530 | 数据包截取 | 可被用于未经授权的访问 |

| CVE-2019-12345 | 中间人攻击 | 在通信中插入恶意数据 |

| CVE-2021-56789 | DOS攻击 | 消耗网络资源导致服务中断 |

攻击序列图展示了一个典型的中间人攻击过程:

ServerVictimAttackerServerVictimAttacker请求数据响应数据(伪造)请求数据

合适的漏洞利用流程图如下:

flowchart TD

A[准备工具] --> B[侦测目标]

B --> C[获取数据]

C --> D{是否恶意利用?}

D --|是|--> E[泄露信息]

D --|否|--> F[清除痕迹]扩展阅读

为了深入了解Wireshark及其工作原理,可以参考以下RFC文档和资料:

| RFC编号 | 描述 |

|---|---|

| RFC 791 | IPv4协议 |

| RFC 793 | TCP协议 |

| RFC 2460 | IPv6协议 |

这些文档提供了数据传输的基础知识和网络协议。以下是Wireshark的协议发展路线图:

通过阅读这些材料,可以更好地理解Wireshark的工作机制,以及如何利用其进行网络安全分析和故障排查。

网络安全学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

需要网络安全学习路线和视频教程的可以在评论区留言哦~

最后

- 如果你确实想自学的话,我可以把我自己整理收藏的这些教程分享给你,里面不仅有web安全,还有渗透测试等等内容,包含电子书、面试题、pdf文档、视频以及相关的课件笔记,我都已经学过了,都可以免费分享给大家!

给小伙伴们的意见是想清楚,自学网络安全没有捷径,相比而言系统的网络安全是最节省成本的方式,因为能够帮你节省大量的时间和精力成本。坚持住,既然已经走到这条路上,虽然前途看似困难重重,只要咬牙坚持,最终会收到你想要的效果。

黑客工具&SRC技术文档&PDF书籍&web安全等(可分享)

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施

,从而减少由网络安全而带来的经济损失