蓝队基本技能-web入侵指南-日志分析-后门查杀-流量分析

蓝队基本技能 && web入侵指南 && 日志分析 后门查杀 &&流量分析

前言

为了赶工我是没学过红队的,首先我们要做的是

1、拿到用户给的web的时候 要先知道 web的源码 服务器 中间件 数据库这些信息

2、知道web日志放在哪里 会一些基本的分析

3、webshell查杀的基本技能

4、会分析基本的工具链 会写报告

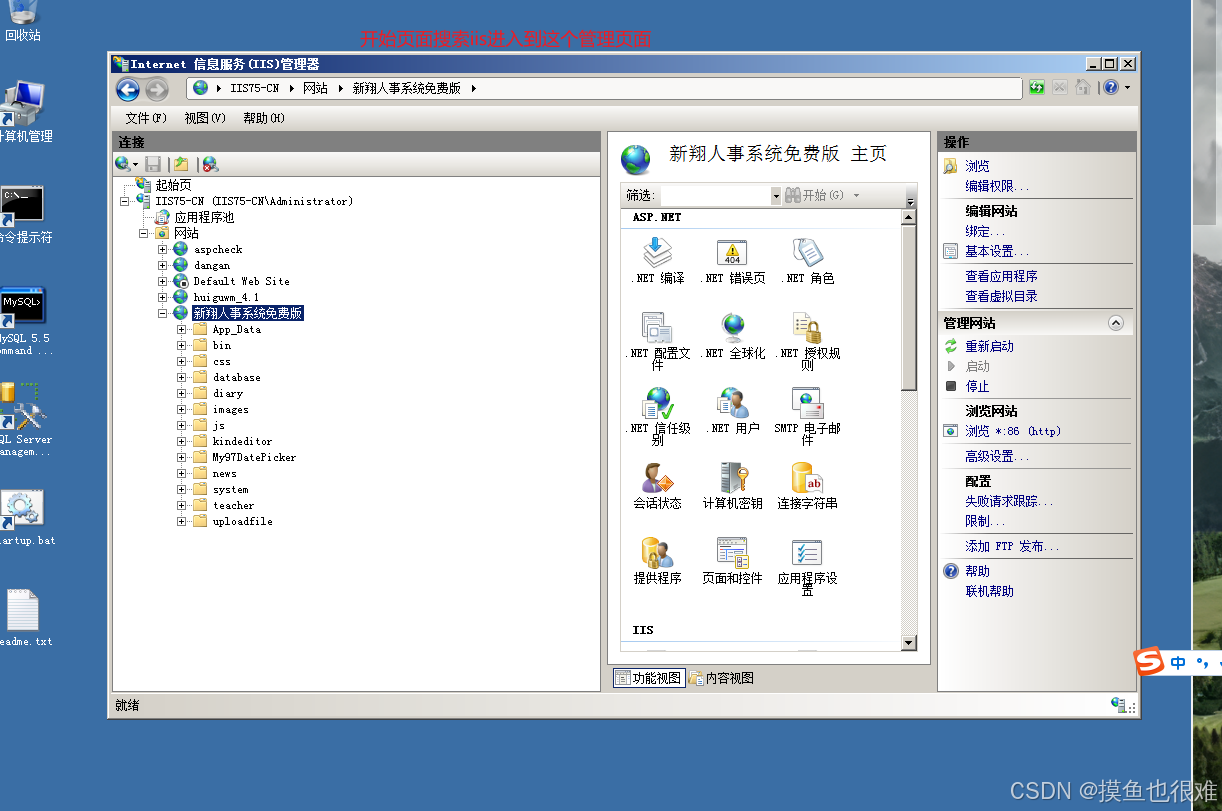

.NET + IIS

配置靶机信息

知道路径之后我们模拟一下 sqlmap注入 分析一下时间 和攻击者的手段

这边只是爆出了他的一些数据库

在高级设置中去查看

查看目录

PHP+apache

首先呢 先了解一下 这个中间件的基本的目录结构

然后这个中间件内有个 logs目录就是日志文件

然后我们搭建一个TP框架的网站

http://192.168.170.79:91/外网不用访问内网地址不然只会向本机的服务器进行寻址

找access.log文件

模拟一下攻击 利用TP框架进行 攻击网站

这个时候 是攻击者完成攻击了

所以我们需要在日志中找到攻击的时间 方法 攻击者的ip

攻击时间我们可以记录一下我们进行操作的时间 然后找之后的

我们可以知道的是这个是个命令执行 并且知道他是使用工具进行操作的(工具操作的一大特点就是在短时间内有大量的请求包)

当然这个txt日志有个缺点就是 post 是没有data的 只有显示有post模式

Java+tomcat

tomcat也是个集成 的中间件

tomcat的基本配置 官网下载之后 找到

配置环境变量

直接在汤姆猫下 cmd 输入 startup.bat 启动起来

如果报错 :不知道jar和jre

复制一下错误去 ai 问一下 : 应该是直接在文件头配置 jar="" jre = "" 的路径

直接启动

启动成功的页面

配置管理员的用户账号和密码 :

<role rolename="manager-gui"/>

<user username="tomcat" password="123456" roles="manager-gui"/>之后正常登录 我们来完成实验 :

先完成日志分析 之后再说webshell的流量分析

模拟上传tomcat后门 :

只能上传war文件 整个骚操作 :

之后创建一个文件夹 改名为 xxx和jar文件一样的

压缩为压缩包

压缩为压缩包

改个名改为 xxx.war

上传一下

上传一下

复制一下连接

网站后台上传成功

分析日志

JAVA shiro框架

这个情况是直接jar包启动的没有日志啊? 日志就是在这个黑框框内的

当然有骚操作 jar包反编译 看看内容

那就得使用流量记录工具 wireshark 进行记录

关闭混杂模式 (什么是混杂模式就是监听整个网段不论是不是给你的数据)

监听之后我们进行shiro框架的利用

开启shiro检测工具

网络监听起来

看一下监听

流量中找到http 然后复制一次框架利用的命令 :

shiro框架漏洞的一个特点就是在cookie中 有个

rememberMe=1

所以漏洞框架的利用也是在这个上面进行的